Besoin de modifier la version PHP de votre site web ? C’est là que ça se passe. Une adresse e-mail à créer ? C’est aussi là que ça se passe. Il vous faut installer un certificat SSL au pied levé…

Toc, toc, toc : on frappe à la porte. Coup d’œil furtif à travers le judas : tiens, un inconnu au bataillon.

Hors de question de le laisser entrer, on ne sait jamais. Dans la « vraie vie », vous pouvez facilement contrôler les entrées et sorties au sein de votre domicile.

Sur votre site WordPress, ça se complique sévèrement. Au quotidien, tout un tas de personnes et de robots malveillants peuvent tenter d’y accéder par effraction. Sans prévenir, et sans frapper. Pour la politesse, on repassera.

En ce moment même, votre site est probablement en train d’être assiégé, d’ailleurs.

On parle alors d’attaques par force brute de votre site WordPress. Ce fléau peut vous faire claquer des dents, sauf si vous prenez les devants en vous protégeant, grâce à une série de mesures dissuasives pour ceux qui oseront montrer les crocs.

Dans cet article, découvrez toutes nos parades pour bouter les méchants assaillants loin, très loin de votre site (et les décourager de revenir).

Sommaire

Initialement rédigé en septembre 2014, cet article a été mis à jour en août 2021.

Qu’est-ce qu’une attaque par force brute ?

Dans une attaque par force brute (brute force attack, en anglais), des robots (bots) se rendent sur la page de connexion de votre site WordPress, puis tentent de découvrir l’identifiant et le mot de passe du compte administrateur de votre site en testant des combinaisons différentes, afin d’en prendre le contrôle.

Ces combinaisons englobent très souvent les identifiants et mots de passe les plus utilisés, du type « admin » et « 123456 ».

Si, par malheur, un essai s’avère concluant – ces robots peuvent en faire jusqu’à un millier par minute -, vous pouvez dire adieu à votre site. L’agresseur pourra y faire tout ce qu’il voudra, puisqu’il se sera connecté en tant qu’administrateur.

Libre à lui de supprimer tout le contenu de votre site, de vous dérober des informations personnelles (adresses e-mail, identifiants, données clients sur une boutique WooCommerce, etc.), ou encore d’injecter des logiciels malveillants (malwares).

Et même si le pirate (hacker) ne parvient pas à devenir le seul maître à bord, la multiplicité des attaques par force brute sur votre WordPress peut aussi mettre à mal votre site.

En effet, lors de ces attaques, de très nombreuses requêtes HTTP sont effectuées sur votre serveur, pouvant déboucher sur des problèmes de performance, voire rendre votre site indisponible.

Les attaques par force brute peuvent toucher n’importe quel type de site. Cependant, WordPress est une cible de choix pour plusieurs raisons majeures :

- il est le CMS (Content Management System) le plus utilisé à travers le monde. Au moment de rédiger ces lignes, plus de 40 % des sites internet l’utilisent ;

- il permet par défaut un nombre illimité de tentatives de connexion ;

- il est très simple de trouver sa page de connexion. Elle est par exemple accessible en se rendant sur l’URL suivante :

votresite.fr/wp-admin. Sauf si vous la modifiez 😉 (plus d’infos en ce sens un peu plus tard).

Vous le voyez, les attaques par force brute sur WordPress ne sont pas à prendre à la légère. Il s’agit de l’une des principales causes de piratage d’un site WordPress, comme vous l’expliquent Alex et Julio dans cet épisode du Point Sécu, diffusé sur la chaîne YouTube de WPMarmite :

Pour prendre le problème à bras le corps, voici 7 solutions qui vous aideront à dormir sur vos deux oreilles.

7 solutions pour se protéger contre les attaques par force brute sur WordPress

Utiliser un identifiant et un mot de passe complexes

Commençons par un premier conseil de base : utilisez un identifiant et un mot de passe forts.

Pour l’identifiant, jetez aux oubliettes le classique « admin » de votre site pour corser le travail des agresseurs (cela vaut aussi pour ses dérivés comme « test », par exemple).

Vous possédez déjà un compte avec l’identifiant « admin » ? Voici comment faire pour le supprimer :

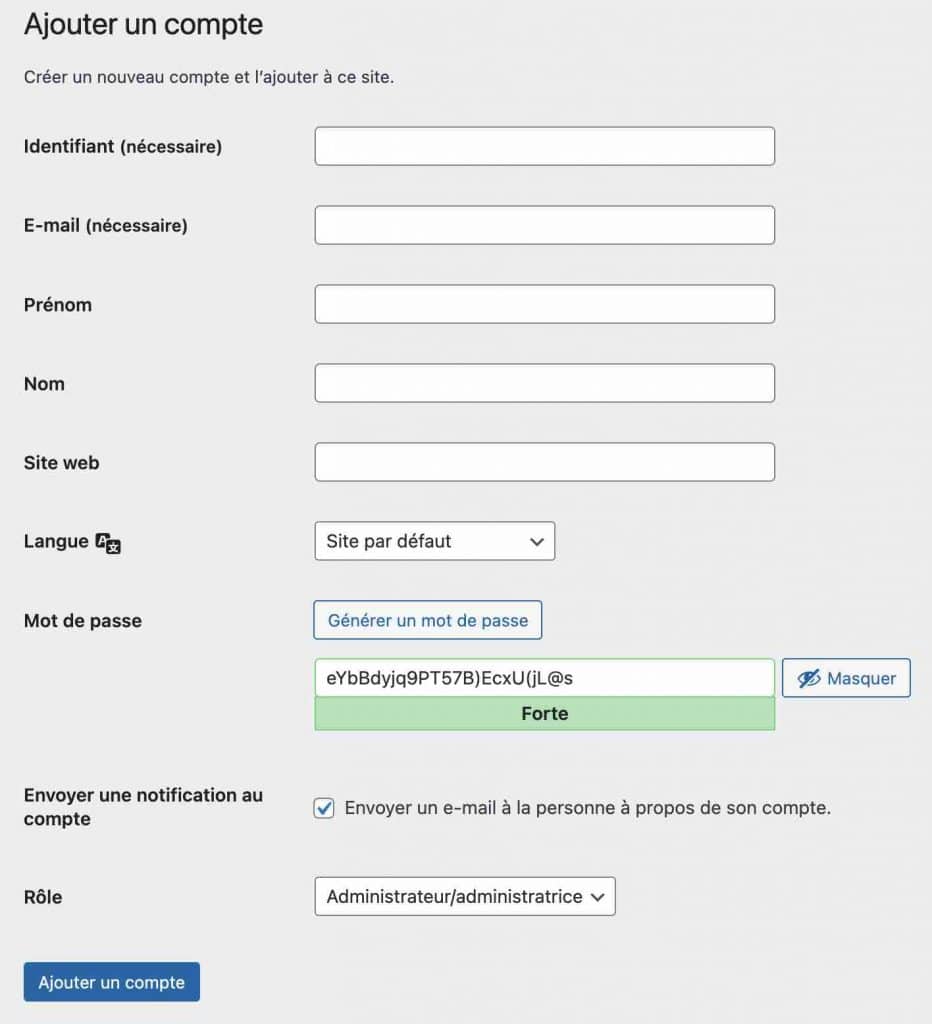

- créez un nouvel utilisateur avec un identifiant qui soit difficile à deviner. Si vous n’êtes pas sûr de vous, servez-vous de ce genre de générateur.

Pour réaliser cette manœuvre, direction le menu Comptes > Ajouter ;

- supprimez votre compte admin en attribuant tout le contenu qui lui est associé au nouvel utilisateur que vous venez de créer.

Passons aux mots de passe, à présent. Oubliez les classiques « 123456 », « 123456789 » ou encore « password », qui font partie des plus utilisés – et donc des plus piratés – à travers la planète.

Pour concevoir un mot de passe fort, appliquez les bonnes pratiques suivantes :

- utilisez une combinaison de chiffres et de lettres (majuscules, minuscules, chiffres et signes de ponctuation) ;

- oubliez les mots de passe communs comme « 1234 », « 0000 », votre prénom ou celui de votre animal de compagnie ;

- optez pour un mot de passe long, au-delà de 10 caractères ;

- ne vous servez pas du mot de passe que vous utilisez pour d’autres sites (ex : boîte mail, banque, etc.). Dans la mesure du possible, servez-vous d’un mot de passe unique.

Pour générer des mots de passe forts comme un Turc, il existe différentes options pour vous aider, si vous séchez :

- ce générateur puissant, qui propose différents filtres ;

- cet outil proposé par la CNIL (Commission nationale de l’informatique et des libertés) ;

- un gestionnaire de mots de passe comme Dashlane qui se charge de vous en proposer automatiquement et de les conserver dans un coffre-fort sécurisé.

Enfin, même si votre mot de passe vous semble archi-sécurisé, pensez quand même à le modifier de temps en temps, c’est toujours mieux.

Limiter le nombre de tentatives de connexion à l’administration

Pour repousser de méchants robots désireux de prendre le contrôle de votre site, renforcez votre bouclier de sécurité en les empêchant de tester des combinaisons infinies d’identifiants et de mots de passe.

Rappelez-vous : pour eux, une installation WordPress, c’est du pain bénit. Si vous ne la protégez pas un minimum, ils peuvent s’adonner à leur loisir préféré (lancer des attaques par force brute) sans aucune limite.

Afin de leur couper l’herbe sous le pied, découvrez comment limiter le nombre de tentatives de connexion à l’administration de WordPress.

Changer la page de connexion à l’administration

Limiter les tentatives de connexion à l’administration est fortement recommandé, mais il est possible d’aller encore plus loin. Puisque mettre des bâtons dans les roues de robots malveillants et de pirates humains vous intéresse, pourrissez-leur encore plus la vie en modifiant votre page de connexion à l’administration.

Si vous avez bien suivi depuis le début, vous avez lu qu’il était très facile de trouver la page de connexion à l’administration d’un site WordPress. Il suffit de taper l’une ou l’autre des URLs suivantes dans votre barre de navigation :

votresite.fr/wp-admin;votresite.fr/wp-login.php.

Maintenant, si la page de connexion classique n’est plus accessible en se rendant sur l’une des URLs ci-dessus, les robots et autres assaillants l’ont dans l’os !

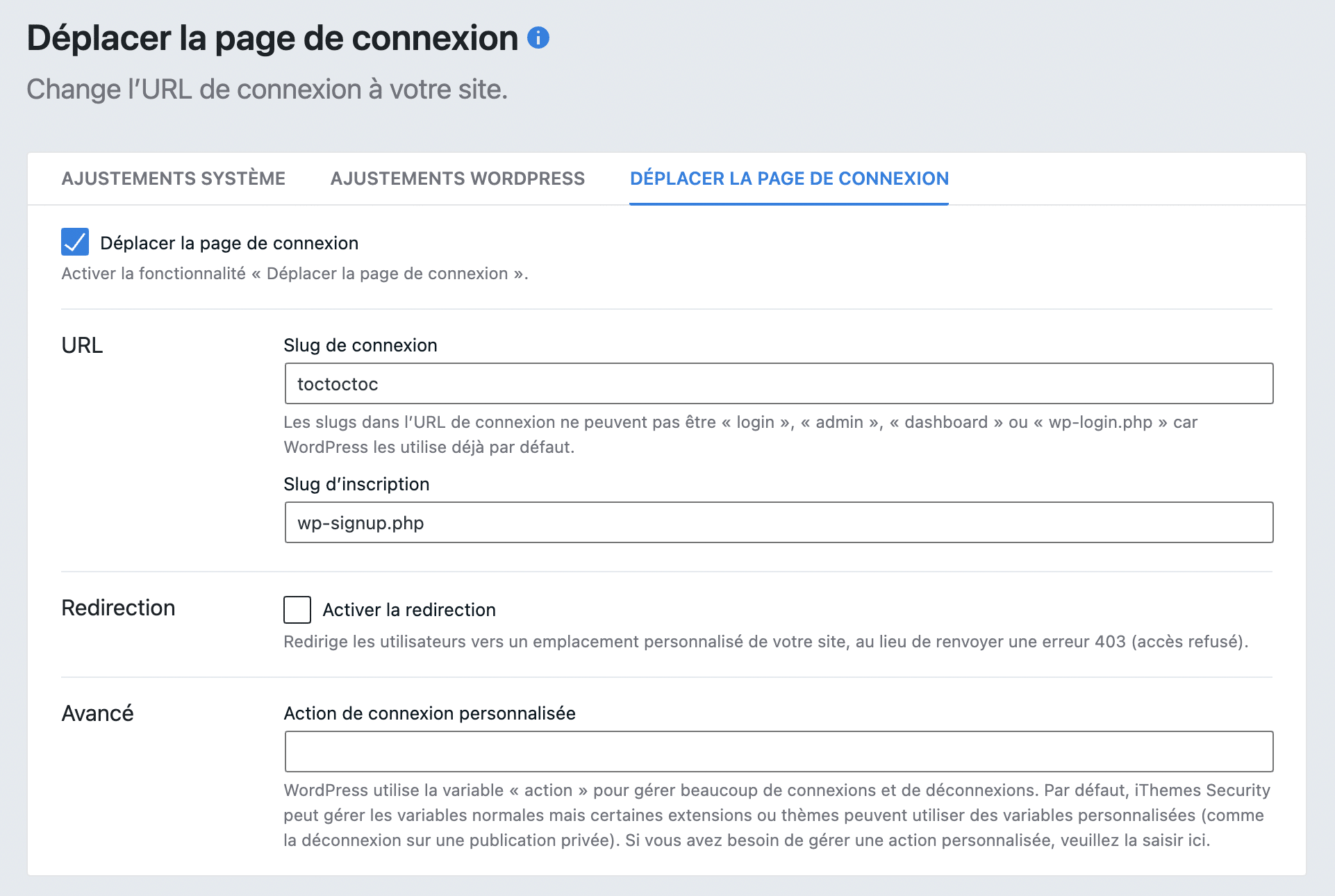

Pour déplacer votre page de connexion sur l’URL de votre choix, rendez-vous à nouveau dans iThemes Security. Un réglage est disponible dans les réglages avancés :

Au niveau de la configuration, il vous faudra spécifier un slug de connexion. À partir de là, le répertoire wp-admin et la page wp-login.php deviennent inaccessibles. Pensez à noter votre nouvelle URL à plusieurs endroits. Vous pouvez par exemple l’ajouter à vos favoris sur votre navigateur pour y accéder facilement.

Vous pouvez éventuellement spécifier une URL de redirection (ex : https://votresite.fr/404), sur laquelle seront renvoyés le bot ou le hacker non connectés qui souhaitent accéder à votre page de connexion.

Si vous souhaitez une extension alternative (pour ne bénéficier que de cette fonctionnalité), orientez-vous vers WPS Hide Login.

Utiliser l’authentification à deux facteurs pour lutter contre les attaques par force brute sur WordPress

Vous êtes toujours là ? Chouette. Alors continuons notre entreprise de démolition des attaques par force brute sur votre WordPress.

À présent, j’ai un nouvel atout à sortir de mon chapeau : l’authentification à deux facteurs (on parle aussi d’authentification forte, ou de double authentification).

Cette méthode ajoute une couche de sécurité supplémentaire pour pouvoir vous connecter à votre site WordPress. Grâce à cela, vous allez devoir :

- entrer votre identifiant et votre mot de passe dans un premier temps ;

- utiliser un appareil, bien souvent votre smartphone ou votre tablette, pour pouvoir valider le processus de connexion.

Ainsi, si un pirate ou un robot parvient à identifier votre mot de passe, il se heurtera à un mur puisqu’il aura besoin d’un autre outil pour pouvoir se connecter (s’il n’a pas dérobé votre smartphone, il n’ira donc pas loin).

L’authentification à deux facteurs, ça vous parle forcément. Vous vous en servez lorsque vous effectuez des achats en ligne :

- Dans un premier temps, on vous demande d’entrer les données de votre carte bancaire sur le site sur lequel vous désirez faire vos emplettes ;

- Dans un second temps, afin de s’assurer que vous êtes à l’origine de l’opération, on vous demande par exemple de taper un code reçu par SMS sur votre téléphone portable, ou bien de vous connecter à votre appli bancaire pour valider le paiement.

Figurez-vous qu’activer la double authentification sur la page de connexion à votre site WordPress, c’est aussi possible.

Plusieurs extensions le permettent, à l’image de Two Factor Authentication, développée et maintenue par l’équipe du célèbre plugin de sauvegarde UpdraftPlus.

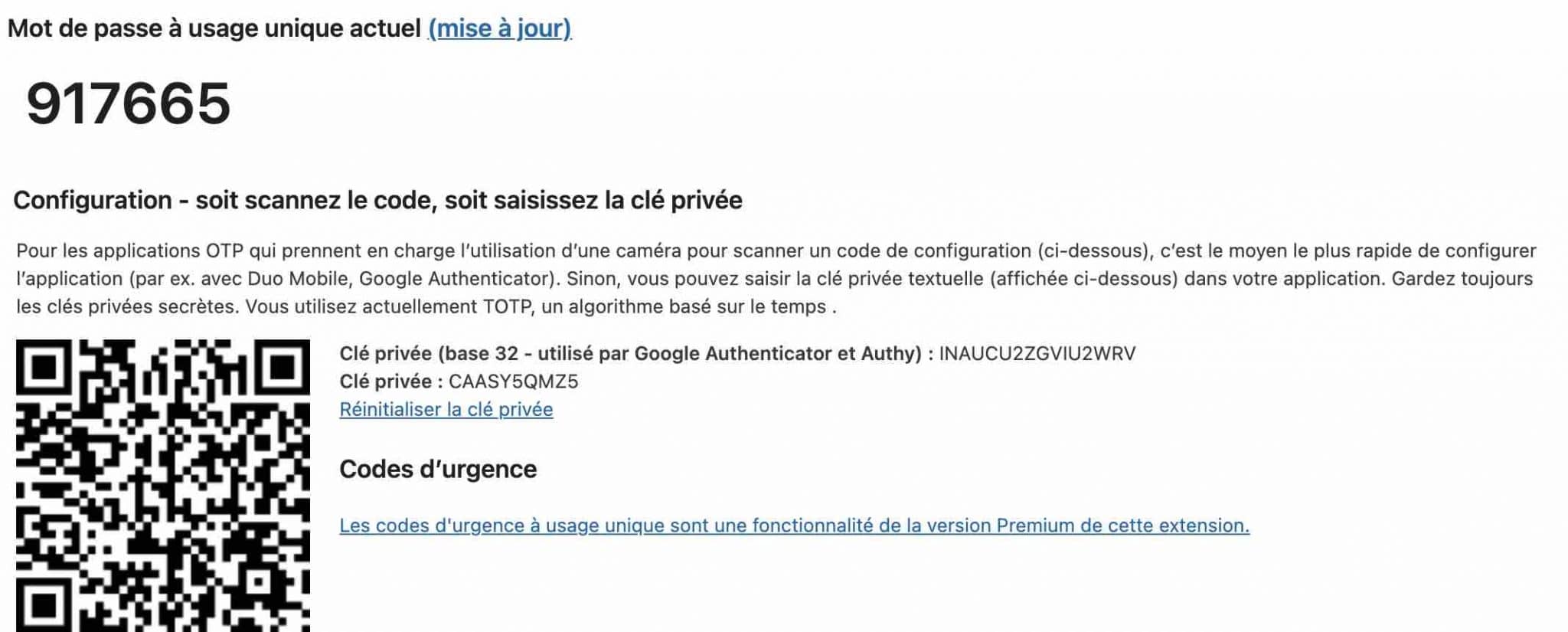

Cette dernière utilise un algorithme automatique qui permet de générer un code de connexion à usage unique, qui se renouvelle automatiquement toutes les 30 secondes.

Télécharger l’extension Two Factor Authentication :

Pour que votre smartphone ou votre tablette reconnaisse ce code, il vous suffit de scanner un code-barres en utilisant par exemple l’application Google Authenticator pour recevoir ce code.

Si vous utilisez déjà iThemes Security, sachez que la version Pro de cette extension propose déjà un module pour activer l’authentification à deux facteurs.

Implémenter un captcha

Sans transition, on passe à une nouvelle astuce pour vous débarrasser des attaques par force brute sur WordPress.

À ce propos, laissez-moi vous poser une question : CAP(TCHA) ou pas CAP(TCHA) de savoir ce qu’il en retourne ?

Allez, je parie que vous êtes CAP(TCHA), bien sûr. Bon, le jeu de mots est capillotracté, je vous l’accorde, mais vous servir de ce genre de test, qui permet de différencier les humains des robots, vous aidera à lutter efficacement contre des bots malveillants traînant avec gourmandise autour de votre formulaire de connexion.

Pour vous y coller, là encore, une extension sera en mesure de faire le boulot pour vous. reCaptcha by BestWebSoft, par exemple.

Ce plugin utilise, entre autres, le protocole officiel reCAPTCHA de Google, qui permet de ne cocher qu’une seule case pour prouver que vous n’êtes pas un robot.

Télécharger l’extension reCaptcha by BestWebSoft :

Et puisque vous connaissez déjà iThemes Security, je vous glisse encore deux ultimes mots sur lui : sa version Pro intègre un Google reCAPTCHA, si cela vous intéresse.

Envie d’en savoir plus sur les extensions pour installer un captcha sur WordPress ? Mettez le cap sur cet article du blog.

Sauvegarder régulièrement son site WordPress

Avec les conseils déjà énumérés ci-dessus, vous avez de quoi dégoûter les assaillants les plus féroces.

La recommandation qui va suivre ne va pas directement empêcher les attaques par force brute sur votre site WordPress. Par contre, vous serez bien content de l’avoir suivie à la lettre si jamais votre installation venait à être touchée.

Un réflexe incontournable à adopter pour vous retourner en cas d’attaque, quelle qu’elle soit, consiste à sauvegarder régulièrement votre site web (ses fichiers et sa base de données).

Pour vous couvrir, servez-vous d’une extension dédiée qui s’occupera automatiquement de vos sauvegardes, et vous permettra de restaurer facilement votre site, sans aucune manipulation technique complexe.

Plusieurs clients répondent à ces critères sur le répertoire officiel. On vous en présente 7 dans ce contenu.

Personnellement, WPMarmite a un faible pour UpdraftPlus, dont la version gratuite est complète, simple et efficace.

Télécharger l’extension UpdraftPlus :

Bonus : protéger la lecture des répertoires

Je vous propose de terminer cette salve de conseils par une recommandation un brin plus technique : la protection de la lecture des répertoires de votre site WordPress.

Par défaut, si vous essayez d’accéder aux répertoires d’un site, le serveur les affichera. Au cours d’une attaque par force brute sur WordPress, les bots et autres pirates peuvent alors parcourir vos répertoires : voir les fichiers de votre site va les aider à mieux pouvoir l’attaquer.

Pour protéger votre site, insérez le code suivant dans votre fichier .htaccess :

Options -Indexes

Évidemment, sauvegardez votre site avant toute manipulation. 😉

À l’attaque (pour limiter les attaques par force brute sur votre WordPress… et le sécuriser) !

Les attaques par force brute sur WordPress sont malheureusement communes et fréquentes. Pour vous en protéger, il existe plusieurs solutions efficaces :

- l’utilisation d’un identifiant et d’un mot de passe complexes ;

- la limitation du nombre de tentatives de connexion à l’administration ;

- la modification de la page de connexion à l’administration ;

- l’authentification à deux facteurs ;

- l’ajout d’un système de captcha.

À mon sens, le minimum syndical est de mettre en place les 3 premières solutions. Pour le reste, c’est à vous de juger en fonction de votre sensibilité (note : vous êtes peut-être paranoïaque si vous avez combiné les 5 solutions).

Pour résumer, adopter les bons réflexes en termes de sécurité ne vous garantira pas une protection totale (aucun site n’est infaillible), mais vous vous mettrez à l’abri de nombreuses déconvenues.

Alors ne tardez pas, et passez à l’action tout de suite en appliquant nos conseils !

Avez-vous déjà été confronté à une attaque brute force ? Comment vous protégez-vous face à ce type de menace ?

On attend vos retours dans les commentaires.

Recevez gratuitement les prochains articles et accédez à des ressources exclusives. Plus de 20000 personnes l'ont fait, pourquoi pas vous ?

Salut Alex,

J’étais dans le même cas que toi, je recevais plein d’emails par jour m’informant qu’il y a des petits pirates qui essaient de se connecter à mon compte admin.

Du coup après une petit recherche dans le répertoire officiel des plugins je suis tombé sur Rename wp-login.php qui fait quasiment le même job que SF Move Login. D’ailleurs j’ai fait un petit tutoriel dessus il y a moment ;).

Fini les petits voyous qui essaient de me piquer mon blog ^^

Bonjour Anouar,

Ça semble pas mal mais est ce que ce plugin renomme également les autres pages (rappel de mot de passe etc).

A bientôt et merci de passer par ici 😉

Bonjour Alex,

cela fait plusieurs semaines que j’observe des attaques de ce type sur mon site personnel (j’utilise Limit Login Attempts pour ma part). Je cherchais une solution pour contrer ces attaques, je vais tenter ta recette !

Merci pour tes astuces toujours de qualité !

Tiens-nous au courant Gwendoline 😉

Salut.

Merci pour l’article 🙂

Content de voir que le plugin a été efficace.

Pour info, on n’est pas obligé d’utiliser des filtres pour personnaliser les adresses. Pour ceux et celles qui ne souhaitent pas mettre les mains dans le code il y a mon plugin Noop qui peut être installé, le lien est indiqué lorsque l’on installe Move Login (le fait de séparer en deux plugins permet de satisfaire à peu près tout le monde : ceux qui n’ont pas besoin de l’interface des réglages, et les autres).

Une page en français du plugin existe également pour plus d’infos.

See ya!

Pas de soucis Greg,

Merci pour les précisions 😉

À bientôt

Alex

Hello Alex! Tout d’abord merci pour ce partage de softs qui m’ont l’air vraiment sympas. Cependant j’avais une question à te poser, je suis assez novice en utilisation de wp, et je voulais savoir si des hébergeurs garantissaient les services que tous les softs que tu nous proposes, ou bien est-ce qu’il faut, quel que soit notre hébergeur, utiliser les plugins?

Je suis amateur pour le moment et j’aimerai bien me renseigner à ce sujet.

Bonne soirée!

Max.

Bonjour Maxime,

Tout comme WP, les plugins utilisent PHP donc il n’y a aucun problème 🙂

Bonne continuation

Alex

Salut Alex,

Merci pour cet article, il est très intéressant pour un débutant comme moi sur WP!

Je prends la sécurité de mon jeune site au sérieux, car je n’ai pas envie qu’il soit trop tard pour le faire.

Ma question est un peu hors sujet, mais j’espère que tu trouveras quelques minutes pour me faire une réponse rapide : J’aimerais savoir s’il est compliqué d’avoir deux langues sur son site, (eng/fr) et si tu as des conseils où bien si tu connais un tutoriel pour le faire ?

J’ai hâte de découvrir les prochains articles sur les plugins, et bravo pour wpmarmite, c’est vraiment du beau travail !

Merci pour cet article

La securite est le plus gros problème de wordpress

Mais comment peut on modifier l’identifiant de son site ?

Merci pour la réponse

Jean marc

Bonjour Jean-Marc,

Il est possible de le faire dans base de données mais le plus simple est de créer un nouvel administrateur et de supprimer l’ancien.

Bonne continuation

Alex

Merci beaucoup votre reponse

Pourquoi wordpress ne propose t’elle pas la possibilite de n’avoir qu’un administrateur par site poir limiter ce probleme d’administrateur pirate ?

C’est un probleme tres serieux et surtout google detecte les piratages de sites et les blackliste c’est ce qui m’est deja arrive’

Cordialement et bravo pour votre blog.

Cordialement

Jean Marc Bontemps

Musiques Actuelles

Ile de la Reunion

Quel site intéressant beaucoup d’explications sans aucunes hésitations, frustrations ou surtout complications. Je suis novice en informatique et ce site m’a permis sans connaissances en informatique de me créer mon site. Je compte bien continuer à utiliser la Marmite et l’ensemble de ces tutos pour peaufiner mon site avant sont lancement.

Un grand Bravo à Alex le cuisto

Bonjour Alex,

Merci pour toutes ces infos, voilà quelques mois que je lis tes articles qui me font parfois tourner en bourrique car je ne suis pas du tout dans le domaine de l’informatique (secrétaire comptable refoulée reconvertie en commerçante motivée !)

J’ai installé un thème premium wp sur mon site grâce à ton guide sur les meilleurs thèmes et depuis, j’essaie de suivre tes conseils et astuces en m’arrachant parfois les cheveux et en m’auto-blâmant de n’avoir pas su trouver d’intérêt au peu de cours d’informatique que j’ai eu autrefois.

J’ai donc installé le plugin “sucuri security” qui n’a pas mis longtemps avant de m’annoncer des tentatives de connexions sur mon site ! J’ai alors installé “SF Move Login” et là, génial, la page de connexion avait effectivement disparu !

Sauf qu’au bout de 3 jours, j’ai été éjectée de mon site sans aucune explication, plus moyen d’aller sur le panneau d’administration, plus moyen d’ouvrir le site tout simplement. Mes compétences étant plus que limitées, j’ai du faire appel à un webmaster qui m’a tout remis en place après avoir supprimé les plugin et qui m’a indiqué que “SF Move Login écrit sur le fichier .htaccess un bout de code” et qui ajoute que le plugin ne doit pas être compatible avec Woocommerce ou avec le thème, qu’il y a un conflit.

Bref, ça ne fonctionne pas pour moi… j’essaierai bien les plugins qui sont indiqués dans les commentaires mais j’hésite, je ne voudrais pas mettre trop le bazar dans le site, et je ne peux pas toujours demander de l’aide 🙁

Merci encore et bonne continuation 😉

Bonjour Florence,

Désolé pour votre mésaventure, vous devriez contacter Grégory (un des auteurs de ce plugin) pour découvrir ce qui n’a pas fonctionné.

Bonne continuation

Alex

Bonjour Alex,

Je n’avais aucune idée de ce que pouvait être une “attaque brute force”, mais il est vrai que j’avais eu plusieurs messages de Wordfence me détaillant des tentatives de connexion d’IP d’un peu partout.

Mon mdp de login étant bien paramétré, je n’ai donc jamais subi de dommage sur mon blog.

Mais je suis bien content de découvrir ces plugins que je vais mettre en place rapidement. Merci donc à WP Marmite pour tous ces bons conseils et astuces qui de plus sont gratuits.

Merci à toute l’équipe.

Bruno

Quand j’ai vu le titre de l’article dans la newsletter j’ai fait un bond ! Des attaques brute force, j’en ai régulièrement. Mais il y a 8 jours, un dimanche après-midi, il y a eu plusieurs centaines de blocage d’IP suite à une avalanche de tentatives de 13h à 18h (Limit Login Attempts pour moi aussi). Et donc même si mes identifiant/MP sont bétonnés, honnêtement, je suis restée sur le qui-vive en vérifiant tous les 1/4 d’heure et ça n’a pas été mon meilleur week-end…

Bref, voilà donc un article qui m’intéresse au plus haut point. je m’étais bien dit que ce serait génial de déménager ailleurs la page de connexion mais j’ai même pas imaginé 1s que quelqu’un avait pensé à en faire un plugin !!!

Je lis également le commentaire de Florence. Je suis un peu dans la même configuration qu’elle avec woocommerce même si nous n’avons pas le même thème. Je vais voir ce que ça donne.

J’imagine de toute façon qu’en cas de blocage, il me suffit via ftp de supprimer le plugin et de remettre mon .htaccess tel qu’il était ?

Et merci pour l’article et toutes ces infos Alex !

Bonjour Sandrine.

En cas de problème on peut effectivement faire comme vous indiquez, via ftp.

Sinon il y a un poil plus simple, en éditant le fichier config.php via ftp : voir la page du plugin (à la fin) pour les détails.

Hum….

Et en passant par /wp-admin/ on tombe pas directement sur ta nouvelle page de connexion ?

Les pirates vont vite du coup récupérer la nouvelle page…

A moins que je me trompe…

Non car :

– Jusqu’à présent je n’ai pas de preuve montrant qu’un robot est assez intelligent pour faire ça.

– Cette redirection est paramétrable dans le plugin (on peu renvoyer une 404 ou bloquer l’accès).

Salut Alex,

J’espère que ta fièvre s’est amendée sans abuser du Doliprane.

J’ai apprécié cet excellent article fort à propos dans ce contexte, car curieusement mon site subit aussi des “visites” bizarres ces temps-ci, après un piratage il y a un mois qui avait dérobé tout le contenu 😐

Je me suis empressé d’installer Sucuri, lequel a tout de suite détecté que j’avais implanté un pseudo ‘readme.html’ pour tromper l’ennemi, et bidouillé le ‘index.php’ en lui injectant un petit mouchard qui m’envoie par mail l’IP de chaque visiteur sur un compte gmail dédié, façon de garder l’oeil 🙂

Je ne comprends pas bien le mode d’emploi de move login. J’ai bien installé le plugin comme tu l’indiques en modifiant le .htaccess et le fichier ‘fonctions’ du thème enfant. Mais rien d’autre n’apparait dans la page réglage du plugin, je ne pige pas comment lui donner un chemin ni comment “récupérer” le fichier wp-login.

Jusqu’à présent, hormis le barrage que tu connais, je me “contentais” d’activer en plus “Google Authenticator” ET renommer carrément le fichier ‘wp-config’ en quittant l’arrière-boutique, via le FTP (après tout, ça n’enpêche pas le site de tourner 🙂 C’est king-kong, comme stratégie, mais ça fonctionne 🙂

Si donc quelqu’un peut me donner le mode d’emploi détaillé de ce plugin j’apprécierais 🙂

Merci !

Amicalement,

Michaël

En fait ce plugin Move login n’a pas l’air de marcher avec moi 😐

Pourtant j’ai suivi scrupuleusement les instructions.

Il s’est contenté de me renvoyer vers la page 404 lors de la deconnection, et de me fournir sur un plateau la page wp-login.php, en shuntant malicieusement le .htpass que j’avais mis dessus, bref.. 😐

Je crois que je vais me contenter de renommer le wp-login à la main entre deux connections 😉

Si quelqu’un peut me fournir le “vrai” mode d’emploi 😉

Merci Greg pour la réponse !

Et voilà, plugin installé hier soir (avec noop… un peu paresseuse je dois dire sur ce coup là et c’est quand même super pratique !) et aucun souci pour le moment.

Ah oui, un détail pour les étourdis comme moi….. Hum… ne pas oublier de se déconnecter avant de tester sinon il ne se passe rien du tout…. 🙂

En tous cas, ce matin, pas la moindre tentative d’intrusion. Ah !!!! (soupir de contentement)

Bien joué Sandrine 🙂

Bonjour Alex,

plutôt qu’un plugin… qui reste un plugin 🙂 il me semble plus simple de sécuriser l’accès à tous les fichiers admin et au wp-login via un .htpasswd , et c’est radical !

Bonjour Marie-Aude,

Dans le cas d’un site perso je pense que c’est bien mais que penses-tu des sites où plusieurs personnes se connectent ? Ou même pour des sites clients. C’est vrai que c’est plus sécure (et qu’on liquide un plugin) mais on y perd en facilité de connexion :/ (même si c’est le but ^^).

A bientôt

Alex

Salut Marie-Aude.

Bon courage avec les appels ajax également 😉

Re-bonjour Alex, bonjour Greg,

Je reviens à la charge en bon vieux dinosaure…

Je ne me sens pas satisfait de cette solution du ‘Move Login’, que je trouve pour ma part compliquée, boiteuse (puisqu’elle ne fonctionne pas avec moi:), et obligeant de surcroît à mettre les mains dans le cambouis du code.

Les shadocks de ma grand-mère disaient :

“Pourquoi faire simple quand on peut faire compliqué” 😉 !

J’ai réfléchi cette épineuse question depuis cette nuit, à savoir :

… quel est le problème que ‘Move Login’ se propose de résoudre,

et, tant qu’à mettre (un peu) les mains dans le cambouis du code,

comment le résoudre un peu plus simplement ?

… et j’aurais envie de partager avec vous pas après pas la solution directe et SANS plugin que j’ai pour ma part trouvée.

Question : Quel résultat cherchons-nous au final ?

1° – Renommer ‘wp-login.php’ pour tromper les robots-béliers

2° – Et, si possible, “déménager” ce ‘wp-login.php’ de la racine du site vers un autre dossier.

Solution ?

1° – Est-il possible de renommer directement ‘wp-login.php’ ?

J’ai testé.

La réponse est oui.

J’ai commencé par sauvegarder le fichier d’origine, ce que je ne saurais trop vous encourager à faire de même, sait-on jamais…

J’ai pris mon FTP préféré,

visé le ‘wp-login.php’ à la racine du site,

récupéré via la fonction “Download” une sauvegarde prudente de ce fichier,

puis renommé crûment celui du serveur en ce-que-vous-voulez.php.

Essai dans le navigateur :

http://www.mondomaineperso.com/wp-mon-login.php

Je vous invite à faire l’essai : ça fonctionne 😉

Ceci étant, je trouve que renommer le ‘wp-login.php‘

‘wp-potdefleur.php’ plutôt que ‘potdefleur.php’ par exemple,

présente l’avantage de pouvoir échapper à l’indexation par les moteurs de recherche, puisque j’ai pris pour ma part la précaution de glisser ce petit fichier ‘robot.txt’ à la racine du site, contenant les deux lignes d’instruction :

User-Agent: *

Disallow: /wp-*

Et comme je suis un petit farceur parfois, j’ai glissé sur le serveur un leurre,

un “faux” ‘wp-login.php’, juste à coté du “vrai” ‘wp-mon-login.php’…

… un “faux” ‘wp-login.php’ contenant une instruction de redirection vers la page d’accueil ou la page 404 :

header(“Location: http://www.mondomaineperso.com/ … (le chemin à suivre) … /404.php”);

exit;

Voilà pour le premier point : renommer le fichier.

2° – Comment déménager ce ‘wp-mon-login.php’ ?

Est-ce plus compliqué ?

Pour m’en convaincre, j’ai ouvert en local sur mon ordinateur, ‘Easy-php’.

C’est une fonctionnalité Open-source que je trouve vraiment pratique et que je vous recommande.

Cela me permet pour ma part d’avoir un blog d’essais sur mon ordinateur, pour y rédiger et paufiner mes brouillons d’article, sans voir enfler les tables de la base de donnée du site à coup de révisions successives. Il me suffit de purger la table ‘wp_posts’ de la base de donnée locale puis optimiser la base de temps en temps. Bref.

A – Question : Où sont les obstacles ?

Pour explorer cette question,

j’ai édité ce fichier ‘wp-mon-login.php’

avec l’éditeur “Notepad++“.

Lignes 11 & 12 (de la dernière version), j’ai découvert :

/** Make sure that the WordPress bootstrap has run before continuing. */

require( dirname(__FILE__) . ‘/wp-load.php’ );

Qu’est-ce que ça veut dire ?

Voilà ce que j’en ai compris.

Lorsque WordPress embraye sur ce fichier ‘wp-(mon-)login.php’, cette première instruction l’invite à dérouler le programme par son “boot”, autrement dit le bout de fil qui dépasse de la pelote de laine.

Ce “boot” est le fichier nommé ‘wp-load.php‘.

Celui ci, normalement, devrait figurer dans le même repertoire de la racine du site.

Le programmeur, comme tout humain visant à faire simple plutôt que compliqué, contrairement au Shadocks :-), a donc indiqué le chemin “relatif” le plus court pour ouvrir ce dossier voisin. C’est le sens de cette instruction.

Pour m’en convaincre, j’ai froidement déménagé ce fichier, et obtenu en retour un prévisible message d’erreur.

Alors,

B – Comment surmonter cet obstacle ?

En changeant simplement cette instruction, de chemin “relatif” en un chemin “absolu”, c’est-à-dire un chemin qui ne dépendrait plus de la position relative du fichier dans l’arborescence du serveur.

Ce que j’ai fait.

Pour cela, j’ai bricolé un petit fichier php avec mon ‘Notepad++’ préféré…

… que j’ai nommé ‘chemin.php’, en lui collant cette ligne dedans :

echo realpath(‘chemin.php’);

Puis, avec mon FTP, j’ai introduit sur le serveur ce ver dénommé ‘chemin.php‘.

Dans le répertoire-racine de WordPress, là où se trouve le fichier “boot” ‘wp-load.php’.

Tapant dans le navigateur :

…/le/chemin/a/suivre/chemin.php

… ce navigateur a renvoyé l’adresse URL du dit fichier ‘chemin.php’

Sur mon ordinateur, en local avec ‘easy-php’, j’ai donc obtenu ceci :

C:\Program Files\EasyPHP-DevServer-14.1VC9\data\localweb\www\wordpress\wp-content\chemin.php

Retroussant un tout petit peu plus mes manches…

en rééditant le fichier ‘wp-mon-login.php’

Lignes 11 & 12 (de la dernière version), toujours

… j’ai commencé par dupliquer prudemment cette dernière ligne 12 avec un copier-coller :

require( dirname(__FILE__) . ‘/wp-load.php’ );

require( dirname(__FILE__) . ‘/wp-load.php’ );

… et désactivé la première pour la sauvegarder :

/* require( dirname(__FILE__) . ‘/wp-load.php’ ); */

require( dirname(__FILE__) . ‘/wp-load.php’ );

… puis j’ai transformé sauvagement cette dernière instruction de chemin “relatif”

en chemin absolu, en important avec un copier-coller la ligne d’adresse URL du dossier :

… j’ai donc enlevé le ” dirname(__FILE__) . “…

… en prenant soin de conserver la 1ère parenthèse ( et le ” ‘ “…

… comme ceci :

… require(‘/wp-load.php’ );

Puis j’ai copié soigneusement la ligne entre la parenthèse ( et le ‘

en supprimant le “chemin.php” de la fin…

Sur mon ordinateur toujours, en local avec ‘easy-php’, voici ce que ça a donné :

require( ‘C:/Program Files/EasyPHP-DevServer-14.1VC9/data/localweb/www/wordpress/wp-load.php’ );

Est-ce que ça fonctionnait ?

Oui, apparemment : le formulaire de login s’est présenté…

Ce chien de garde une fois renseigné, est-ce que ça fonctionnait toujours ?

Non.

J’ai obtenu un renvoi d’adresse vers la page devenue inexistante :

http://www.mondomaineperso.com/wp-login.php

C’est donc que cette page contenait d’autres instructions de renvoi vers ‘wp-login.php’ qu’il fallait modifier.

Reprenant ‘notepad++’ :

(C’est fou comme je vous recommande encore une fois de sauvegarder le fichier d’origine 🙂 )

Tapant “Remplacer”…

… j’ai remplacé cette expression native “wp-login.php”…

en “/mon/chemin/de/dossier/wp-mon-login.php”

Puis “Remplacer tout”

(ou alors “Remplacer” : 12 fois).

Résultat des courses, vous me croirez si vous le voulez bien :

Ca fonctionne !!!

Et si vous me croyez pas, essayez 😉

Il me restait à refaire la même chose “en vrai” sur le ‘wp-login.php’ du serveur.

Facile, je m’y étais déjà bien entraîné 🙂

Et ça fonctionne, pareil.

SANS plugin.

NI davantage de trituration du code.

Bon, je vous l’accorde, ça fait moins gadget, puisqu’il n’y a pas ce joli plugin supplémentaire à charger et activer, lequel viendra alourdir encore un peu plus notre moulinette à café…

Mais ça marche 🙂

Marie-Aude, je partage ton point de vue.

Ultime détail, je n’arrive toutefois pas à refaire fonctionner le couple .htaccess/.htpasswd sur cette nouvelle configuration.

Si quelqu’un peut m’aider, je ne suis pas informatichien, moi 😉

Merci de votre attention !

Bonjour Micka,

Merci de ton retour mais il ne vaut mieux pas toucher au code de WP car cela va être effacé dès la prochaine mise à jour.

De plus ce que tu as fais me semble plus compliqué que de simplement installer un plugin ^^

Bonjour Alex,

Merci pour cet article très intéressant, je me suis empressée de changer mon login et d’installer Sucuri Security. Evidemment, je me suis rendue compte qu’un paquet de petits malins du monde entier tentaient de se connecter à mon site… J’ai donc installé SF Move Login et son petit plugin complémentaire. Mais ma page wp-admin est toujours active et wp-login redirige vers la nouvelle page.

Je ne pouvais plus me déconnecter (page introuvable…), du coup j’ai désinstallé les plugin et en 2 mn j’avais déjà reçu une notification de Sucury de Failed login. Alors que je n’en avais eu aucun pendant que le plugin était installé…

Je l’ai donc installé à nouveau, plus de problème de logout mais wp-admin et wp-login toujours pareil.

Est-ce que t’aurais une solution?

Je te remercie d’avance.

Re, Alex,

Dommage que tu aies décidé de ne pas éditer mon précédent commentaire, je m’étais donné beaucoup de mal pour le faire, car je trouvais que c’était une alternative intéressante et tout à fait appropriée aux déboires de Florence (cf plus haut). Mais bon, ça cassait peut-être un peu trop la baraque de ton par ailleurs excellent article, ma foi, je le reconnais volontiers… 😉 Tant pis, je serai le seul à bénéficier de tous les avantages apparents de Move Login… sans les inconvénients 😉

Bon, j’arrête de te taquiner.

Amicalement,

Michaël

Intéressant, mais il existe aussi Better WP security https://wordpress.org/plugins/better-wp-security/ qui me semble aller plus loin en proposant de protéger contre les attaques de force brute et de déplacer la page de Login. Que pensez-vous de ce plugin ?

Oooops !

Toutes mes excuses pour le précédent commentaire, j’avais pas mes lunettes, auguste privilège de l’âge, à croire que l’avant-dernier commentaire était trop petit pour ne pas passer inaperçu 😉

Merci de ta remarque, Alex. Je ne crois pas, au vu des explications qui précèdent dans ton article, que cela soit plus compliqué que d’aller éditer le .htaccess pour le bidouiller, farfouiller dans le fichier ‘functions’ du thème, etc.

Sur ce plan-là, il y a égalité et peut-être même simplicité.

Enfin, en prenant la simple précaution de faire migrer le ‘wp-login.php’ modifié dans le répertoire ou un sous-répertoire du ‘wp-content’, nous pouvons être assurés que celle-ci ne sera pas écrasée lors de la nouvelle mise à jour de WordPress (il faudra juste refaire par prudence une nouvelle mise à jour manuelle du ‘wp-login’)

Je reconnais que ma proposition n’est pas la panacée, en particulier pour les blogs multi-utilisateurs (mais ‘Move Login’ non plus). Quoi qu’il en soit, pour un mono-administrateur-rédacteur de mon espèce, ça fonctionne bien, sans bugs de plugins 🙂

Il me reste juste à trouver comment reconfiguer le path du le couple .htaccess / .htpasss que tu connais pour le répertoire concerné. Mais ça doit être tellement trivial que je risque d’y passer encore quelques heures, alors pour le moment je me suis contenté d’un blocage sélectif d’IPs.

Merci de nous donner de cet excellent grain à moudre, et merci encore pour ton thème Etendard que je trouve magnifiquement épuré et que je recommande.

Chaleureusement,

Michaël

Salut Alex

j’ai installé SF Move Login car j’ai pas mal de tentatives de connexions pirates sur mon site, mais je n’ai pas obtenu ce qui était prévu ; lorsque j’essaie de me connecter en tant qu’utilisateur sur l’espace membre j’arrive sur une page où il y a ton message “non, non, non, …..”. J’ai donc été obligé d’enlever le plugin.

J’utilise ton thème Etendard et il n’est pas question que je mette les mains dans le code.

Cordialement

Bonjour André,

Effectivement, ce plugin a un côté un peu technique. Comme indiqué dans les autres commentaires, vous pouvez installer le plugin Noop pour avoir des options plus visuelles.

Bonne continuation

Alex

Alex

merci pour cette réponse rapide

Bonne journée

Dommage que personne ne donne son avis sur Better WP security https://wordpress.org/plugins/better-wp-security/ qui permet de prévenir les attaques de force brute et déplace également la page de login. J’aurais aimé savoir s’il est suffisant.

Je vais le tester, ce “better-wp-security”, et je te dirai s’il permet de déplacer un ‘wp-login’ déjà déménagé manuellement 😉

Michael

PS pour André – Mettre les mains dans le code n’oblige pas à se curer les ongles après pour enlever le cambouis 😀

Petit retour d’expérience comme promis sur better-wp-security…

De mon point de vue, cette extension n’a rien à envier à ‘Sucuri’. Non contente d’effectuer largement ce que ‘Move login’ tente de faire de manière plus ou moins hasardeuse au vu des doléances qui semblent fleurir dans les commentaires de cette page 😉 , c’est aussi un détecteur de malwares, un générateur de mots de passe balèzes, un barrage anti-IP douteuses, un antidote solide aux (nombreuses) failles de sécurité de WordPress, etc. Bref, une Rolls comparée à la 2CV dont il est fait élégamment l’éloge sur cette page (ok, moi j’aime les 2CVs mais je préfère me gameller en Rolls 🙂

Voili, voilou 😉

Bonjour,

J’ai mis le plut in en action sur trois sites, mais comment se liguer ensuite? Il y a un truc que je n’ai pas suivi… car ils ne sont plus accessibles … (ce qui est le but dac…)

Merci!

Yves

Bonjour Yves,

Comme indiqué dans la FAQ du plugin, vous pouvez insérer le code suivant dans wp-config.php pour accéder de nouveau à votre site :

define(‘SFML_ALLOW_LOGIN_ACCESS’, true);

Bonne continuation

Alex

Hummm ok, mais quid du wp-admin ? J’imagine que c’est pas possible de changer ça ? Parce que suffit de se connecter par là et les attaques brute force reprennent de plus belle.

J’ai installé wordfence hier après 4 ans sans aucun piratage. (Je touche du bois !!!) Et la wow facile 25 attaques en moins de 12 h… 1 par heure quasiment voire une dizaine selon les heures de la journée…

Je songe à installer le plugin du coup même si j’imagine que chaque attaque utilisant ‘admin’ utilise un mot de passe à la con super basique donc pas bp de chances de trouver mon vrai mdp mais enfin bon.

Bonsoir,

j’ai banni tellement d’adresses ip et de pays que mon .htaccess est long comme le bras, il y a longtemps que l’adresse de connexion administrateur de mon site a changé et mieux la nuit, il n’y a plus d’adresse du tout ! Même moi je ne peux pas entrer dans mon propre site ! Oui j’en fais peut être un peu trop mais bon j’ai eu tellement de souci en deux ans que j’ai dû me blinder…;o)<

Je me reconnais dans ce dernier commentaire 😉

Jusqu’au jour récent où l’administrateur serveur en a eu marre et m’a tiré cette épine du pied en virant manu militari ce .htaccess long comme un jour sans pain, me priant désormais de “create correct rules” (sic), écrire des règles correctes 🙂 Depuis j’ai trouvé un compromis entre “tout” et “rien”, et, ma foi, mon site ne met plus 32 secondes à charger mais seulement 3 😉

Il y a longtemps me concernant aussi que le wp-login et le wp-config ont changé de nom et d’adresse, et qu’il n’y a plus de wp-login non plus lorsque je ne travaille pas sur le site (intérêt d’un FTP:) et ce n’est pas plus mal.

Concernant les plugins, j’évite depuis les usines à gaz (dont le présent ci-dessus, mais je vous recommande et revanche 2 autres plugins de Julio / BAW bien mieux ficelés : “baw-anti-csrf” et “baw-wordpress-plugin-security-checker”, ainsi qu’un troisième du même genre, “block-bad-queries”). Wordfence rajoute “juste 12 secondes au temps de chargement. A un moment donné, entre une forteresse inexpuniable mais inaccessible, et donc sans visiteurs ni SEO tellement elle est bien “défendue”, et une passoire colmatée à minima mais accessible à tous, il faut savoir choisir 🙂

Ma palette de plugins de sécurité (qui ne se bloquent pas trop les uns les autres) : “akismet” of course, “acunetix-wp-security-scan”, “baw-anti-csrf”, “baw-wordpress-plugin-security-checker”, “better-wp-security-ithemes”, “limit-login-attempts”, “sucuri-scanner”, “block-bad-queries”, “bruteprotect”, “bulletproof-security”, “redirection” (pour checker les redirections 404 douteuses:), “wp-security-scan”, plus les services ponctuels de “security-ninja-lite”, “theme-check”, “timthumb-vulnerability-scanner”, “rewrite-rules-inspector”, et ponctuellement aussi “wp-db-backup” car il y a actuellement une faille de sécurité dedans et je préfère faire les sauvegardes DB à la main après chaque article, voilà.

Mes meilleurs voeux à tous & à chacun(e).

Errata :

Le wp-config a changé d’adresse mais pas de nom. C’est le répertoire “wp-content” qui a changé de nom ET d’adresse, désolé pour ce lapsus 😐

Bonsoir Michael,

je me sens moins seul d’un coup ;o)<

J'ai pris toutes les mesures nécessaires mais je dois avouer que je ne peux m'empêcher de vérifier quotidiennement les ips qui se connectent à mon Site….soit une moyenne de 1400 actuellement…c'est pas une vie….mais je ne voudrais pas perdre deux ans de travail, bien sûr je fais des sauvegardes mais bon….:o)<

Bonsoir Michael,

je me sens moins seul d’un coup, cela me rassure ;o)<

J'ai pris toutes les mesures nécessaires, mais je dois avouer que je ne peux m'empêcher de vérifier quotidiennement les ips qui se connectent à mon Site….soit une moyenne de 1400 actuellement…

C''est pas une vie me direz-vous….mais je ne voudrais pas perdre deux ans de travail, bien sûr je fais des sauvegardes mais bon….:o)<

“C’est pas une vie me direz-vous”

Je ne me serais pas permis, mais puisque vous le dites 🙂

Gardons à l’esprit de ne pas trop nous perdre dans des tâches qui n’ont guère de sens…

Amitiés

Michael

Je n’ai pas de soucis du tout avec Wordfence de mon côté. Je n’active pas le Live Traffic et les ips se connectant à mon site (immédiatement bloquées par Wordfence pour 60 jours = je me demande si le serveur va pas finir par saturer quand même) sont d’environ 60 à 100 par jour. Donc disons que je ne suis pas encore trop embêtée. 1400 c’est wow…

Bonjour Lisa,

oui 1400 c’est beaucoup et je parle de visiteurs uniques avec ceux qui reviennent dans les 24 h cela fait beaucoup plus ( le record est à 1700 fin décembre )

j’hésite à passer en hébergement vps car là je suis en mutualisé et vu la fréquentation à certaines heures le site est un peu lent ( heureusement j’utilise l’excellent WPROCKET )

Au niveau antivirus j’ai essayé Wordfence Sucuri et siteguarding mais aucun ne me convient vraiment…

Une seule chose à dire: MERCI. J’espère juste que cette extension reste fiable et ne créée pas de faille de sécurité ! -_-

Bonjour à toute la communauté,

Alex, dans ton article, tu évoques le fait de bloquer tous les utilisateurs d’un pays ou groupe de pays. Tu pourrais expliquer rapidement le principe ? Mes statistiques dans google analytics sont polluées par beaucoup de visites venant notamment de Russie à partir de sites visiblement connus pour ne pas être des exemples (par exemple : blackhatworth ; forum.topic49242760.darodar ou encore cenoval – je retire d’ailleurs les extensions pour que personne ne clique dessus par erreur 😉 ).

il semblerait qu’on pourrait éditer le fichier htaccess et ajouter ces deux lignes de code pour bloquer tous les utilisateurs de Russie par exemple :

SetEnvIf GEOIP_COUNTRY_CODE RU BlockCountry

Deny from env=BlockCountry

Comment ça fonctionne exactement ? Faut-il juste les coller à n’importe quel endroit dans le fichier ?

Bref, merci pour tes lumières !

Bonjour,

cette ligne se met dans le .htaccess, personnellement j’utilise :

SetEnvIf CF-IPCountry RU BuzzOff=1

Christophe.

Bonjour,

Et merci Christophe,

super-ressource que ce

“SetEnvIf CF-IPCountry RU BuzzOff=1” :

Excellent !

Depuis que j’ai remplacé le “wp-login-racine”

par un mouchard à IPs,

il ne se passe pas une journée sans voir cette “trigger-zone” titillée

par des petits curieux nichés en Russie, Ukraine, Chine, Pologne, etc.

Je doute fort que ceux-ci soient intéressés au contenu dans notre langue maternelle !!

J’ai essayé au début de traquer les IPs numériques,

mais il n’y a aucune logique géographique dans celles-ci.

Exemple : “46.105.17.34” = Paris; “46.174.67.107” = Ukraine !

Et en plus, celles-ci actuellement changent !

(la mienne p.e est différente chaque semaine…)

C’est pourquoi je suis enchanté de découvrir cette ressource

que je ne connaissais pas encore !

Du coup, j’ai trouvé ici http://stackoverflow.com/questions/21488857/cf-ipcountry-in-htaccess-doesnt-appear-to-work un petit répertoire des lignes de ce code par pays, il n’y a plus qu’à copier-coller 😉

Merci encore, amicalement,

Michael

rebonjour,

c’est vrai que certaines ip sont proches, la solution c’est de bannir aussi l’hôte, exemple : deny from static-37-232-200-248.netbynet.ru

;o)<

[…] Qu’apporte de “plus” ce plugin ‘ Login Lockdown ‘ par rapport à “limit-login-attempts” ??

Très bon article, merci. Est-il possible d’avoir un article pour paramétrer Sucuri Security ? Merci.

Bonjour Cécilia,

Merci pour la suggestion, cela devrait pouvoir se faire 🙂

Bonne continuation

Alex

Bonjour,

Même si je trouve intéressant cette fonctionnalité, il faut avoir conscience qu’un automate bien configuré sera à même de retrouver cette page. Il va protéger WP contre les scripts basiques, mais cela ne doit pas empêcher une bonne configuration (username autre que admin … / mot de passe solide / anti brute force …).

J’aime bien le plugin All In One Security qui intègre ces notions (même si j’ai des soucis avec cloudflare).

L’impact sur les ressources me semble plus faible qu’avec Wordfence ou d’autres plugins que j’ai pu tester.

Mathias

Bonjour Mathias,

C’est vrai qu’il s’agit d’une première ligne de défense. Cela dit, il faut bien commencer quelque part 🙂

Merci pour tes suggestions, j’espère qu’elles pourront orienter les lecteurs de ce commentaire.

Au plaisir

Alex

Merci !!!

J’ai eu plus de 350 tentatives de login depuis hier soir (toutes bloquées et signalées par le plugin Wordfence) et même si j’ai un identifiant compliqué et un mot de passe à rallonge choisi aléatoirement, je commençais 1. à en avoir marre de recevoir tous ces mails d’alerte et 2. à flipper quand même un peu.

J’ai installé Move login ce matin et miracle, plus de tentatives d’intrusion. Ouf.

Au pire si un robot un peu plus intelligent parvient à ma page de connexion et tente de s’identifier je pourrai l’exclure définivement ce qui n’état plus possible avec plusieurs attaques par minute.

Donc un grand merci !

Salut Alex,

Perso je paramètre Wordfence de sorte qu’il bloque automatiquement tous ceux qui tentent de se connecter avec un pseudo qui n’existe pas, ça limite pas mal les requêtes déjà. Et pour les identifiants qui existent, ça verrouille automatiquement après quelques tentatives infructueuses.

Je bloquerais bien aussi certains pays mais c’est une option payante. Du coup, quand tu as une vingtaine de sites à gérer c’est pas tiptop. 😉

De mon côté c’est l’Ukraine et la Russie que je retrouve le plus souvent dans mes rapports.

Une fois de plus, merci pour toutes ces infos géniales!

j’aime bcp votre site c’est une mine d’or 🙂

bonne continuation

Samir

Merci Samir 🙂

Bonjour Alex,

De mon côté, j’utilise SF Move Login depuis quelques temps déjà et il fait bien son boulot.

En complément, j’ai l’habitude de mettre Login LockDown mais il n’est plus maintenu depuis plusieurs années. Connais tu d’autre plugin mieux entretenu ?

Salut Jérôme,

Login Lockdown n’est plus maintenu depuis un an mais à priori il fait encore du bon boulot. Limit Login Attempts existe aussi mais il n’a pas été maintenu depuis 2 ans…

Merci pour ta réponse.

C’est ce qu’il me semblait, il n’existe pas aujourd’hui, un plugin activement maintenu qui gère ce point si sensible de la sécurité.

Je continuerai avec Login Lockdown

Bonjour, je n’arrive plus a me connecter depuis que j’ai pris l’extension Login Lockdown, que dois-je faire ?

Pourtant j’ai identifiant et mdp

Merci par avance,

Gladys

Bonjour Gladys,

Si vous n’arrivez plus à vous connecter, connectez-vous par FTP et supprimez le plugin 🙂

Bonjour,

J’ai essayé d’insérer le code dans le fichier functions.php sauf que cela m’a mis ” Erreur serveur 500″ et maintenant je ne peux plus rien changé sur mon site ! Cependant dans les notes il y a écrit que mon thème ne permet pas l’utilisation du plugin Options Framework que je venais d’ajouter et activer. Je n’avais pas vu ce message et je ne sais donc pas quelle action a fait beuguer mon site mais maintenant je ne peux plus rien changer ! Même une personne extérieure ne peut pas y accéder !

Pouvez-vous m’aidez ?

Salut Mathilde,

En cas de blocage de ce genre il faut passer par le FTP et supprimer les plugins/morceaux de code que tu as ajouté.

Tu devrais pouvoir à nouveau accéder à ton site.

Rebonjour,

Pour cela il faut aller sur Filezilla ? Je l’ai installé mais il m’affiche “erreur critique : impossible d’établir une connexion au serveur”. Je suis chez OVH.

PS: je l’ai installé avant de faire beuguer mon site.

Que dois-je faire ?

Cordialement.

Bonjour,

J’ai installé Move login et je l’ai correctement configuré.

Cependant, je reçois encore des mails de tentative d’accès avec des pseudos n’existant pas – en regardant mes statistiques, les tentatives se font depuis la page source de mon site (soit xxx.com/), comment cela est-il possible ?

Humm, étrange :/

As-tu mis en place une redirection vers la page d’accueil ?

Sinon contacte Greg, son créateur pour en savoir plus 🙂

j’ai choisi l’option “Afficher un message d’erreur” pour les deux cas (wp-login.php et zone d’administration)

Bonjour Alex

Un grand merci pour cet article qui m’a particulièrement aidé, car j’ai subi sur mon blog en une journée un nombre impressionnant d’attaques. Heureusement j’avais déjà Wordfence d’installé, mais, grâce au plugin move login, tout est rentré dans l’ordre. Une question cepedant, penses tu qu’il soit utile de conserver login lockdown si j’ai wordfence d’installé ?

Yvan,

Bonjour Yvan,

Je ne connais pas bien WordFence donc je ne peux pas vraiment te répondre. S’il y a une fonctionnalité pour limiter les tentatives de connexion, tu peux supprimer login lockdown.

Bonjour Alex,

Effectivement Wordfence prend en charge les attaques sur login, je vais donc voir sur le long terme si je le conserve ou pas mais à mon avis, ça risque de faire double usage…

Bonjour Alex et tout d’abord un grand merci pour tes conseils toujours avisés !

Une question : Sucuri est-il compatible avec wordfence ? Cela ne fait-il pas doublons ? D’avance merci 🙂 !

Bonjour André,

À mon sens oui, il faut utiliser l’un ou l’autre.

Bonjour,

merci pour votre article et vos nombreux conseils, grâce à cela j’ai pu réaliser cette manip facilement après avoir installé move login.

La bonne nouvelle ? j’arrive bien sur le message “Non non non, le formulaire de connexion ne se trouve pas ici.” !

la mauvaise ? je ne peux plus me connecter à mon tableau de bord WordPress car je ne sais plus où est l’accès !!…

Il s’agit d’un blog perso que j’ai mis en place seule.

vous aurez compris que je suis plus que novice et complètement perdue.

Quelle(s) manip puis-je faire ?

merci d’avance

Bonjour Cecile,

Merci pour votre commentaire 🙂

Pour régler votre problème, supprimer l’extension via FTP règlera le problème

Merci pour cet article, un travail impeccable comme toujours.

Très bon plugin que j’utilise maintenant.

Merci Thierry !

Bonjour à tous,

J’ai également essayer ce plugin qui pour ma part et beaucoup d’autre ne fonctionne tout simplement pas, je pense qu’une revue en profondeur est nécessaire par l’auteur de ce plugin qui semble ma foi un bon départ mais encore loin d’être un plugin fonctionnel.

Bonjour Daniel,

Pour l’utiliser depuis des mois, je peux t’assurer que ça fonctionne 🙂

Essaie de voir avec l’auteur du plugin pour voir ce qui ne va pas au niveau de ton installation.

Bonjour Alex,

Merci pour ce petit tuto. J’en suis bien contente, cela m’a permis de bien comprendre comment fonctionnait Move login !

Tout est très clair, et bien expliqué.

Et le plugin est très utile, ça évite bien des problèmes !

Merci et bonne continuation !

Avec plaisir Valentine 🙂

Bonjour

Depuis cet am quand je charge ma page d’accueil je tombe sur log to build the site get started alors que de mon admin j’ai ma page habituelle je suis tombee sur cet articke et J’ai activé sf move mais rien n’y fait

Bonjour Fanny, le problème n’est toujours pas résolu ?

Je ne comprend pas l’intérêt d’avoir 6 redirections pour une seule page wp-login… La première ligne ne suffirait-elle pas ?

Parce que le jour où un petit malin aura compris qu’il faut commencer par une attaque en force brute sur le nom de la page de login il aura 6 fois plus de chance d’y arriver s’il y a 6 noms possibles.

Bonjour dcartron, Nous essayons d’être le plus pragmatique possible dans nos articles. Il n’y a pas qu’une manière de sécuriser un site WordPress et heureusement 🙂

Bonjour,

J’ai mis en place le plugin Limit Login Attemps qui bloque l’accès à l’admin dès lors que plusieurs tentatives de connexion ont échouées. Je suis informé par mail, c’est bien mais ça n’empêche pas les attaques de continuer.

Une solution un peu “hard” mais, à mon avis, imparable – sauf avis contraire –

ajouter dans le fichier .htaccess les lignes :

deny from all

ce qui va bloquer l’accès à la page avec un beau “Error 403 Forbidden”.

La contrainte est que lorsque vous aurez besoin d’accéder à l’admin du site, il vous faudra passer par ftp pour “diéser” cette ligne le temps nécessaire.

Est-ce que cette manip est contournable par les pirates ? Des avis ?

Et si le robot attaquant sait lire le .htaccess et donc va sur la nouvelle adresse ?

J’ai vu qu’il y avait des fail connections grâce au plugin : Simple History.

Bonjour! Je cherche à me débarrasser de jetpack puisque, apparemment il alourdit les sites. Je le garde surtout pour ses options sécurités car je n’ai pas trouvé un plugin qui me convenait davantage. Par ailleurs, je préfère mettre un peu de code que de recourir à un plugin. Ma question est la suivante: est-ce utiliser sf move Login est suffisant? Je compte également limiter l’accès avec mes adresses Ip. Qu’en pensez vous? Quels sont les points cruciaux à sécuriser? Je précise aussi que j’ai utilisé l’article sur le htaccess pour modifier le mien. Merci pour ces articles. 😊

Bonjour, JetPack sera bientôt obligatoire si tu utilises WooCommerce et n’alourdit pas les sites.

Bonjour,

Merci beaucoup pour cet article qui me donne un peu espoir !

Ça marche bien au niveau de la connexion, j’arrive à voir la barre de connexion en haut de WordPress afin de réaliser des modifications mais je ne peux rien modifier, plus d’accès à l’administration

J’ai la dernière version de WordPress…c’est déjà arrivé à d’autres personnes???

Merci

Bonjour. Qu’as tu fais exactement?

Bonjour. Pourquoi vous acharnez-vous à vouloir à tout prix installer un plugin alors qu’il suffit de virer le wp-login-php de son serveur en temps normal, c’est-à-dire hors connection ? Pourquoi faire simple quand on peut faire compliqué 😉 ?

Bonjour, comment te connectes-tu ensuite?

@ Julien, le FTP, c’est pas fait pour les chiens :

1° – Je connecte au serveur par FTP

2° – J’envoie le wp-login-php

3° – Je connecte au back-office de WP

4° – J’écrase le wp-login-php du serveur

5° – Je ferme le FTP.

Tant que la session reste ouverte, il n’y a pas davantage besoin du fichier wp-login-dot-php.

Adieu plugins & brute-force.

Ok, et une fois que les cookies ne sont plus actifs tu es bloqué…

Bonjour Julien,

J.ai testé sur un WordPress vierge et ça fonctionne super!!!

Je pense que le site sur lequel le je l’ai essayé est déjà corrompu, je vais tout remettre à zéro et repartir avec ce plugin qui est vraiment bIen.

Maintenant il ne me reste qu’à trouver un plugin ou une méthode pour cacher le fait d’avoir WordPress, j’avais acheté une fois hidemyass mais ça n’a pas été concluant pour moi.

Belle journée !

Bonjour Alex

Toujours du bon boulot le chef cuistot !

Pour ma part j’utilise WPS Hide Login et Wordfence.

Je n’ai quasiment plus d’attaque de force brute.

Par contre il y a toujours des IPs qui cherchent à rentrer par un autre moyen genre ( ../modules/homepageadvertise2/config.xml ).

Résultat, je ne peux me connecter au Backoffice qu’en déconnectant Agent web d’Avast et la connection est très lente (plus de 5 minutes.)

Avez déjà rencontrer ce problème et y a t’il une solution ?

Un grand merci

_michel

Bonjour, tu peux bloquer des Ips avec Wordfence si tu veux.

Bonjour Julien

Oui je bloque des Ips, mais il y en a des centaines par jour.

Curieusement les attaques ralentissent considérablement uniquement le BackOffice. Le FrontOffice fonctionne très bien.

J’ai analysé tous les fichiers WordPress avec Avast, aucun virus détecté.

Je ne peux plus faire de mise à jour sur le site tellement c’est lent.

Je ne comprends pas et ça me prends vraiment la tête.

Bonjour, les IPs proviennent d’endroit particulier? Il y en a beaucoup de différentes?

Bonjour Julien

Oui, j’ai intégré ça dans .htacces sans amélioration notable.

# Bloquage de pays

SetEnvIf GEOIP_COUNTRY_CODE RU BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE BR BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE UA BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE TR BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE US BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE DE BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE RS BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE RO BlockCountry

SetEnvIf GEOIP_COUNTRY_CODE ID BlockCountr

Deny from env=BlockCountry

Bonsoir, il doit donc y avoir une autre raison. Tu as remarqué d’autres possibilités?

Bonjour. Oui mais laquelle ?

Et je ne vois pas d’autres possibilités, d’où mon appel à l’aide.

Bonjour, c’est difficile à dire sans avoir accès à rien.

Bonjour

Oui je comprends.

Mais je ne vois pas pourquoi le fait d’avoir des attaques ralentit la connection et la navigation dans l’admin

et que le site en lui même fonctionne très bien

Bonjour et merci pour toutes les infos relatives à ce plugin.

Voici maintenant quelques mois que je l’utilise et j’en suis parfaitement contente.

Je me permets cependant de raconter un petit problème que j’ai rencontré au cas où cela pourrait servir à d’autres.

J’avais besoin de tester des choses sur mon site, donc hop je crée un paquet avec duplicator pour me faire un site de test sur un dossier de mon domaine, l’url est déjà prête. J’ai déjà réalisé ce genre de chose normalement je suis habituée.

Tout se passe bien lors de la réalisation du paquet, tout est dans le vert mais au moment de m’identifier à l’admin là je tombe sur une erreur 404

Je précise que l’url d’admin sur mon site est du style monsite.fr/admin-modifie-par-MoveLogin et que duplicator m’envoie vers monsitedetest.fr/admin-modifie-par-MoveLogin.

Après quelques heures de casse-tête et de perte de cheveux, je me suis aperçue que Duplicator génère un nouveau fichier .httaccess dans lequel la commande relative à SF MoveLogin a disparu.

En fait c’est le fichier de base .httaccess sans les requêtes mises en place sur mon site d’origine.

En y réfléchissant, c’est tout à fait logique que Duplicator fasse cela, mais en fait mieux vaut le savoir et le comprendre sinon pas mal de problèmes sont susceptibles de survenir.

Pour résoudre cela, j’ai rajouté la commande relative à SF Move Login de mon .httaccess d’origine et tout est réglé.

Voilà, est-ce que j’aurai du désactiver SF Move Login avant de faire le paquet duplicator? Sur le coup, je me suis dit que ce n’était pas une bonne idée, mais peut-etre que si.

Nadège

J’ai cru comprendre sur wordpress.org que ce plugin a des problèmes de compatibilité avec wordpress 5.1.1 (En même temps il n’a pas été mis à jour depuis 2ans). Est-ce que c’est réellement le cas?

J’ai aussi cru comprendre que Julio a eu des problèmes de santé, donc absent et très certainement en convalescence en ce moment, donc pour une mise à jour de ce plugin ça risque d’être tendu je suppose. (Ce qui, au passage, met beaucoup de doutes sur SecuPress qui lui aussi pourrait avoir des soucis avec wordpress 5.1.1). A ce sujet, j’imagine que vous moyen de contacter Julio en privé et/ou que vous êtes proches. Il serait bien pour lui de poster un message ou news sur son site pour informer de son retour et d’une éventuelle mise à jour à venir de ses plugins (secupress et movelogin) vers la dernière version de WordPress. Car les derniers commentaires sur wordpress.org ont tendance à repousser les nouveaux arrivant comme moi, impliquant que certains bons articles de la marmite concernant la sécurité paraissent obsolètes.

A titre perso et comme je suis en mode cocorico, je vais installer secupress en attendant une mise à jour et le retour officiel de Julio avant de penser à prendre sa version pro, au cas où son retour se fait tarder et que je dois aller vers un iThemes (mon site est au stade “construction”, j’en suis à la sécurité donc au tout début).

Par contre concernant “SF Move Login”, du coup j’ai franchement du mal à y faire confiance et je vais plutôt me tourner

vers “WPS Hide Login” (français aussi je crois mais sans support car pas chez WPserveur), en espérant que Julio arrive avant l’ouverture de mon site internet.

Que pensez-vous de “WPS Hide Login”? Quelqu’un l’utilise-t-il ou l’a déjà essayé? Remplit-il les mêmes objectifs que Move Login?

J’ai lu quelque part que contre le brute force et dans un autre registre il y a Limit Login que je compte aussi installer. J’ai cru remarquer que “WPS Limit Login” et “Limit Login Attempts Reloaded” semble très similaires vu leur description. En toute objectivité (…), savez-vous s’il y en a un des deux qui se démarque, et pourquoi?

Bonjour, Julio est revenu 😉

Pour les deux plugins déplaçant la page de connexion, ils sont équivalents, donc à toi de choisir celui que tu préfères.

Salut Alex

Apparemment SF Move Login n’a pas été mis à jour depuis 2 ans. Du coup j’hésite à l’installer ^^

Hello, effectivement. Cependant si tu utilises un plugin de sécurité, la plupart propose cette fonctionnalité maintenant.

Bonjour Alex,

Je pense que c’est la force qui est brute et non la brute qui est force (d’ailleurs dit dans ce sens, ça ne veut plus dire grand chose), on dirait donc plutôt une attaque en force brute.

Cet article est super. Je suis confrontée au même problème :

Tous les jours je recois presque une dizaine de mail de tentative d’intrusion.

Depuis peu mes clients me disent qu’en allant sur mon lien ils tombent sur une page type virus qui dit qu’ils ont gagné un Samsung ou pleins d’autres choses !!!!

L’article est un peu vieux maintenant est ce que les plugins sont toujours aussi efficaces?

Actuellement je suis un peu sur Wordfence et JetPack.

Bonjour, oui normalement il est encore d’actu. Concernant les attaques brutes de force, il y a aussi une option à activer dans le plugin Secupress qui te permet de les réduire. Ce plugin permet de checker également d’autres points de securité et il est assez complet dans sa version freemium.

Hello Team Marmite,

Votre site est juste génial. Merci pour tout vos articles cela nous aide énormément.

Vous êtes au top. Ne changer rien.

Sarah

Salut Thibaut

Merci pour cet article la majorité de mes sites WordPress sont protégé par itheme sécurity .. celui ci permet de modifier le nom du compte administrateur et de bannir systématiquement toute personne qui tente de se connecter avec admin

Merci pour cette article précis et complet j’ai déjà fait les 3 premier de la liste et les sauvegardes mais je me posais une question.

Pour la sauvegarde je la fait avec une extension et je l’ai aussi faite avec le cpanel de mon fournisseur est ce que c’est la même chose les deux ou pas a votre avis ?

Merci

Bonjour, non et c’est bien d’avoir plusieurs sauvegardes différentes 😉

Toujours un bonheur et un vrai plaisir de lire les articles de la marmite !

Merci pour tous ces conseils biens précieux Alex et l’équipe.

Bonjour,

Super article !

J’ai suivi la formation WPChef, ai installé iThemes Security et l’ai paramétré comme recommandé.

J’ai déplacé la page de connexion pour quelque chose de vraiment bien compliqué mais les attaques par force brute ne cesse pas, et l’identifiant admin se retrouve régulièrement bloqué.

Comment un robot fait-il pour découvrir la nouvelle URL de connexion et persister à attaquer le site ?

Que puis-je faire de plus pour mettre un terme à ces attaques ?

Merci !

Bonjour, as-tu essayé de mettre en place une double authentification ?

Hello la team WPMarmite. J’ai bien noté que vous ne faite pas de support.

Néanmoins avez vous une idée de l’origine de ce type d’erreur avec Itheme security , erreur produite à l’analyse du site. Aucune analyse aboutit sur 2 de mes 4 sites. ce sont des petits sites sans particularité. A noter sur tous les 4 il y a aussi ALL in one WP security

id => 19073

module => site-scanner

type => warning

code => scan-failure-client-error

timestamp => 2022-12-17 10:34:07

init_timestamp => 2022-12-17 10:34:07

remote_ip => 51.178.146.199

user_id => [empty string]

url => wp-cron

memory_current => 77231024

memory_peak => 77368656

data => Array

results => Object WP_Error

errors => Array

rate_limit_exceeded => Array

0 => Exceeded rate limit. Please wait 516 seconds.

error_data => Array

rate_limit_exceeded => Array

wait => [integer] 516

url => https://lesateliersdedanae.fr

cached => [boolean] false

Hello, essaye d’augmenter la mémoire PHP de tes sites : https://wpmarmite.com/snippet/allowed-memory-size-wordpress/

Bonjour, j’utilise WP depsuis plusieurs années et mon usage était plus “page” que “post”. Recement j’ai eu besoin de devolpper un site avec beaucoup de nwe d’ou la mise en place de post. Le probleme est le suivant quand on edit le code d’un post on retrouve facilement le “username” … le login de la connection. Comment bloquer ou effacer cette info des page post. Merci

Bonjour, tu peux modifier l’identifiant affiché sur le devant du site.

intéressant : adopter les bons réflexes en termes de sécurité