Dans le monde du SEO et de la création web en général, c’est un terme dont on entend presque tout le temps parler. Ah, les fameux Core Web Vitals… Le genre de truc toujours à la mode depuis leur sortie…

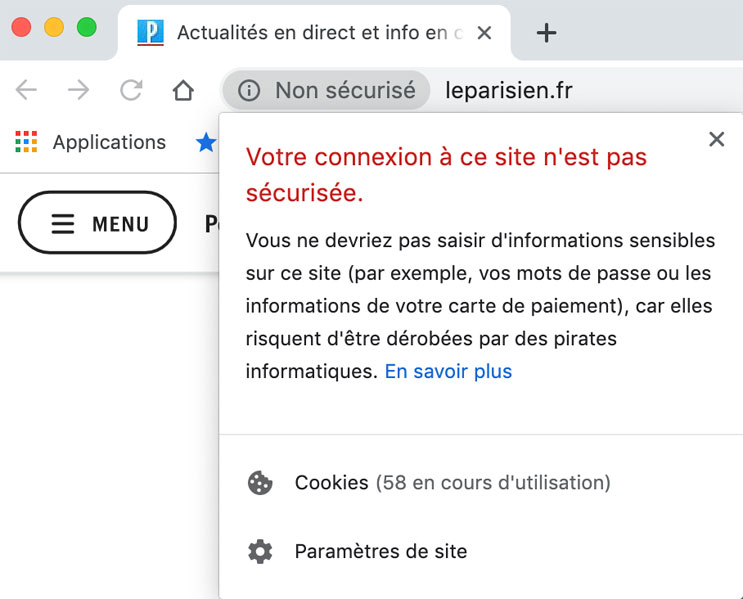

« Votre connexion à ce site n’est pas sécurisée. » Un brin interloqué, je me frotte les yeux pour bien vérifier le message que je suis en train de lire.

Mais non, pas de doute. Toujours cette même phrase placardée sur mon navigateur.

Un peu plus bas, on m’indique même que certaines informations pourraient être « dérobées par des pirates informatiques ».

Allez, ouste, cela fait déjà beaucoup pour ce site : je ferme sa fenêtre illico presto.

Pourquoi un message aussi alarmant, véritable repoussoir à internaute ?

Simplement parce que le site WordPress sur lequel je suis en train de naviguer n’utilise pas le HTTPS, qui permet de sécuriser la connexion à un site.

Sur WPMarmite, je m’y suis mis en mai 2016. Et franchement, je ne le regrette pas du tout.

Si vous ne faites pas encore partie de la famille HTTPS, je vous invite à vous pencher sérieusement sur la question.

Pourquoi passer en HTTPS ? Comment y parvenir, et avec quels outils ? Qu’est-ce que cela change concrètement ?

C’est ce que nous allons voir dans ce nouvel article.

Accrochez vos ceintures, voici le sommaire :

Sommaire

- Qu’est-ce que le HTTPS ?

- Que signifient les acronymes SSL et TLS ?

- Pourquoi passer WordPress en HTTPS ?

- Comment obtenir un certificat SSL/TLS ?

- Comment mettre en place Let’s Encrypt chez o2switch

- 9 choses à faire absolument après l’activation du HTTPS

- Et les extensions WordPress liées au HTTPS, alors ?

- Conclusion : Restez sur vos gardes

Psst ! Si vous voulez en savoir plus sur WordPress, jetez un œil par ici. Et si vous cherchez une formation WordPress, jetez un autre œil par là ! Mais récupérez-les ensuite, hein ! Vos yeux… 😉

Qu’est-ce que le HTTPS ?

L’HTTPS (HyperText Transfer Protocol Secure), que l’on traduit en français par Protocole de transfert hypertexte sécurisé, désigne « un mode de sécurisation technique des données échangées entre le serveur visité et les internautes ».

Vous ne le savez peut-être pas mais lorsque vous naviguez sur un site dépourvu de HTTPS, les données que vous échangez sont en clair, c’est à dire que n’importe qui peut les lire, les analyser et les transmettre.

Bon, j’y vais un peu fort. On est d’accord que ce n’est pas le grand-père du coin qui va vous tracer (quoi que 😉 ).

Restreignons ce « n’importe qui » aux personnes (ou organisations) possédant de bonnes compétences techniques, certains logiciels et l’intention de vous espionner.

Même si le risque est assez faible, il n’est pas nul. Et franchement, qui aime se faire épier ?

Mais je n’ai rien à me reprocher !

Je n’en doute pas une seconde mais avouez que l’on n’a pas le même comportement lorsque quelqu’un surveille tous nos faits et gestes.

Cela arrive par exemple au travail, lorsque votre supérieur regarde ce que vous faites. On peut aussi vivre des situations similaires à l’école, quand le professeur passe derrière vous.

On peut dire qu’une sorte de pression psychologique s’applique sur vous (même si la personne qui passe n’en a pas l’intention) et va changer votre comportement.

Du coup, votre liberté s’en trouve affectée.

Sur Internet, il n’y a pas forcément quelqu’un qui rode derrière vous. Cela est beaucoup plus subtil.

Si l’on a l’intention de vous espionner, on peut enregistrer ce que vous avez fait sur tel ou tel site. Mais surtout, on peut récupérer vos informations personnelles (emails, mots de passe, nom, adresse, déplacements, coordonnées bancaires et j’en passe).

Là, ça devient moins drôle, n’est-ce pas ?

C’est pour lutter contre tout cela que le protocole HTTPS a été mis en place. Grâce à lui, les données que vous échangerez avec un site seront chiffrées (c’est-à-dire cryptées).

Encore mieux, vous serez certain de bien visualiser le site original et non une version modifiée par quelqu’un qui aurait intercepté la connexion. Eh oui, beaucoup de choses sont possibles en informatique !

Par contre, le HTTPS ne vous rendra pas anonyme. Il est toujours possible de savoir qui vous êtes (via votre adresse IP) et de connaître les sites que vous aurez visités.

Pour résumer, on peut juste savoir que vous êtes allé sur tel site en HTTPS, mais pas ce que vous y avez fait.

Comment fonctionne le HTTPS ?

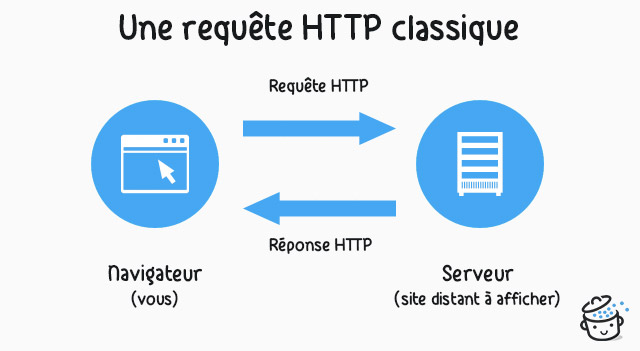

Afin d’illustrer le fonctionnement du protocole HTTPS, faisons un retour rapide sur son grand frère, le protocole HTTP. Ici, c’est assez simple, vous avez deux acteurs : le navigateur web (vous), et le serveur où est hébergé le site à afficher.

Dès que vous entrez une adresse dans votre navigateur, il envoie une requête HTTP pour demander la page. Le serveur la renvoie et le navigateur l’affiche. Plutôt facile, n’est-ce pas ?

Si vous voulez en savoir plus sur le fonctionnement d’un site web (et en particulier un site WordPress), jetez un oeil à l’article dédié à l’hébergement web.

Que signifient les acronymes SSL et TLS ?

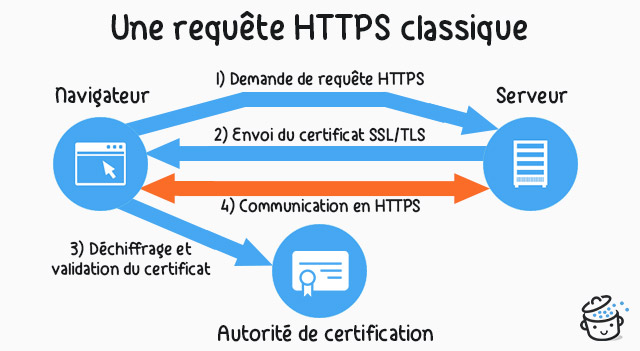

Pour mettre en place le HTTPS sur un site, vous allez avoir besoin d’un certificat SSL/TLS, qui va permettre d’établir une connexion sécurisée en la chiffrant, et de vérifier l’identité du site (suis-je bien connecté au site que je veux visiter ?).

Le certificat SSL dont je vous parle est délivré par ce que l’on appelle une autorité de certification.

Il en existe des dizaines, et les plus connues sont Comodo et GlobalSign.

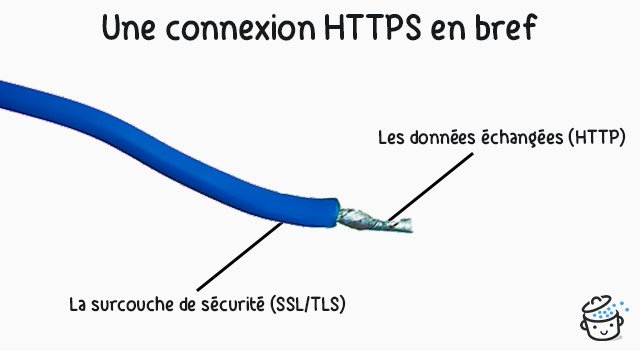

Pour y voir plus clair, et de façon imagée : on peut dire que le SSL et le TLS sont une sorte de surcouche qui va venir sécuriser une connexion HTTP classique. Un peu comme la gaine vient protéger un câble électrique, si vous voulez :

On retrouve souvent l’appellation SSL sur le web mais c’est un abus de langage.

En fait, SSL (Secure Socket Layer) est la première version de ce protocole de sécurisation. TLS (Transport Layer Security) a pris le relais pour plus de sécurité.

Si cela vous intéresse, vous retrouverez l’historique complet sur Wikipédia.

Comment savoir si la connexion est sécurisée ?

Vous l’aurez deviné, le premier signe distinctif d’un site sécurisé est évidemment le début de son adresse (son protocole pour être plus précis) qui est passé de http:// à https://.

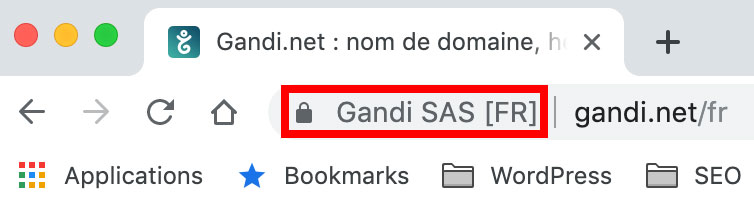

Côté visuel, les navigateurs mettent en valeur les sites dotés du HTTPS grâce à un petit cadenas placé juste avant l’adresse.

Voici l’exemple de WPMarmite avec Google Chrome :

Parfois, il arrive que certaines ressources (images, fichiers CSS ou JS) d’une page en HTTPS soient chargées en HTTP, c’est-à-dire de manière non sécurisée.

Dans ce cas, le cadenas ne s’affichera pas. Le webmaster devra corriger cela pour que le site soit totalement chiffré (nous verrons comment faire un peu plus bas dans l’article).

Pourquoi passer WordPress en HTTPS ?

HTTPS et SEO : un impact vraiment notable ?

En 2014, Google a annoncé que le HTTPS était désormais considéré comme un signal pris en compte pour le référencement des sites (parmi 200 autres critères).

Est-ce que cela peut réellement améliorer votre SEO ? Difficile à affirmer, d’autant que les avis divergent…

De mon côté, je ne peux pas vraiment vous avouer que le positionnement de WPMarmite a beaucoup progressé grâce à ça.

C’est aussi le constat qu’a fait Daniel Roch, spécialiste du SEO sur WordPress au sein de l’agence SeoMix.

Dans cet article, il indique que « selon nos tests et ceux de nombreux confrères, le HTTPS n’améliore pas le référencement naturel ».

En 2016, Brian Dean, un spécialiste américain du SEO, a lui analysé 1 million de résultats de recherche Google.

Parmi ses conclusions, il a relevé que le HTTPS était « moyennement corrélé avec un meilleur positionnement ».

Dernier point de vue, pour clore le débat : celui d’Olivier Andrieu, l’un des pontes du référencement naturel en France.

Une conférence de SEMRush sur le HTTPS hyper-intéressante rapporte ses propos : « depuis novembre 2016, nous avons constaté que les sites web qui étaient passés au HTTPS avait amélioré leur classement dans les résultats de Google ».

Vous le voyez, l’impact du HTTPS sur le SEO n’est pas encore vraiment tranché.

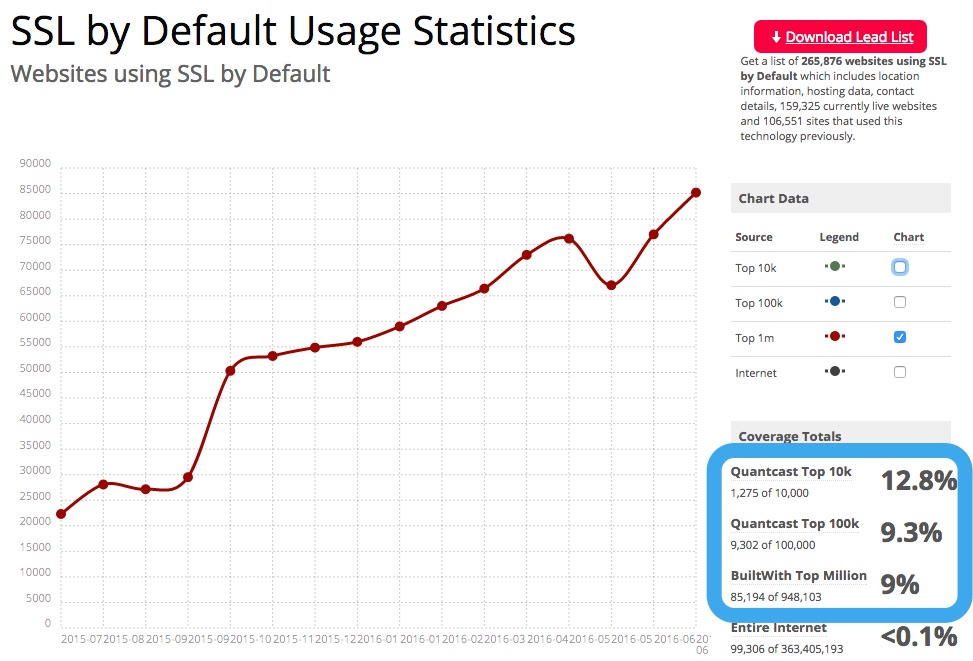

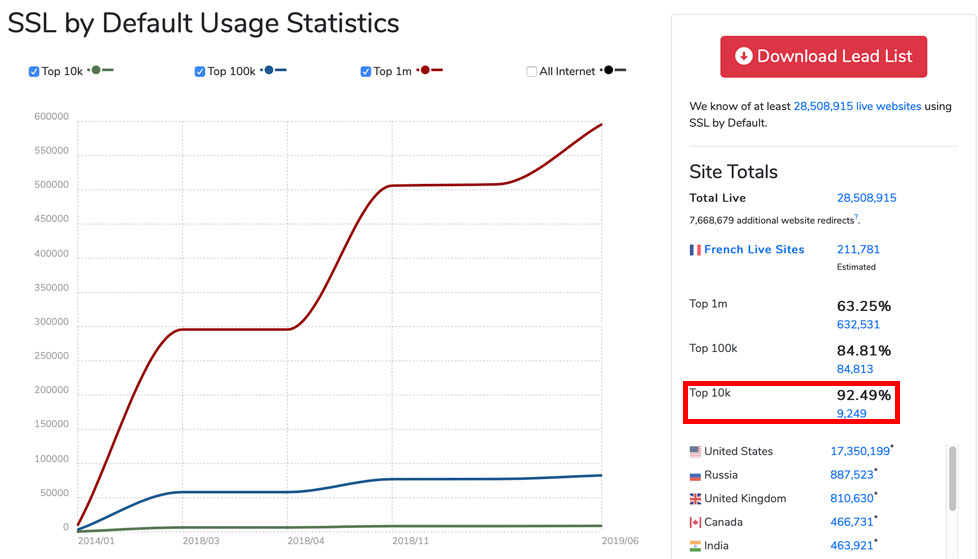

Une chose est sûre, cela n’empêche pas les internautes de se ruer sur le HTTPS. Jugez plutôt : en 2016, « seuls » 12,8% des 10 000 sites recevant le plus de trafic disposaient d’un certificat SSL.

Trois ans plus tard, ils sont désormais 92,49% (au moment d’écrire ces lignes) !

Comment expliquer ce regain et cette tendance de fond ? Réponse dans la partie suivante.

Passez en HTTPS pour renforcer la sécurité et la confiance de vos visiteurs

Puisque l’impact sur le SEO reste encore à démontrer (personne n’est vraiment d’accord), il est surtout devenu indispensable de disposer d’un site HTTPS pour deux raisons :

- La sécurité

- L’expérience utilisateur

Voici ce qu’indique Google sur le premier point :

« Les internautes s’attendent à bénéficier d’une expérience en ligne sécurisée et confidentielle lorsqu’ils consultent un site Web. Nous vous encourageons à adopter le protocole HTTPS afin de permettre aux internautes de consulter votre site Web en toute sécurité, quel que soit son contenu. »

De façon plus générale, l’objectif de Google consiste à « rendre le web plus sécurisé ».

Et depuis juillet 2018, l’entreprise basée à Mountain View a franchi un cap supplémentaire dans ce sens.

Son navigateur Google Chrome sanctionne en effet les sites en HTTP en indiquant à l’internaute qu’il navigue sur une page qui n’est pas sécurisée.

Sachant que Chrome est utilisé par 60% des internautes en France (chiffres juillet 2019), passer au HTTPS reste primordial.

Pour renforcer l’expérience utilisateur et donner confiance à vos visiteurs, vous vous doutez bien qu’un simple petit cadenas devient hyper-important.

Quand on le voit, on est de suite rassuré (même inconsciemment). C’est normal : quand on arrive sur un site que l’on ne connaît pas, on cherche à prendre ses marques.

En voyant un site au design propre, une bonne communauté et des URLs en HTTPS, on se dit que l’on n’est pas tombé sur le site du zozo du coin (enfin il y a moins de chances).

Ce genre de sites, on a tous envie de les éviter. Parce que tomber sur des escrocs, des charlatans, et des guignols, non merci !

Et autant vous le dire, il y en a des wagons…

Pour enfoncer le clou, dois-je vous rappeler que le HTTPS est indispensable pour les boutiques en ligne ?

Eh oui, il faut bien chiffrer le numéro de carte bancaire des clients (tout comme leurs identifiants de connexion et leurs autres données personnelles) !

En plus, la plupart des passerelles de paiement (type Stripe, PayPal) vous réclameront d’avoir une connexion HTTPS pour que vos visiteurs puissent procéder à des achats.

Vous le voyez : rien que pour la sécurité de votre site et la confiance de vos visiteurs, il me semble indispensable de mettre en place le HTTPS sur WordPress.

Pour être tranquille, je vous recommande d’y passer dès que vous créez un nouveau site (au moins, vous n’aurez pas à le faire plus tard).

Si votre site est déjà en ligne depuis un certain temps, la migration sera plus délicate donc faites attention si vous décidez de vous lancer.

Google considère cela comme « un déplacement de site avec changement d’URL. Cela peut affecter temporairement vos chiffres de trafic. »

À présent, voyons…

Comment obtenir un certificat SSL/TLS ?

Auparavant, il était assez compliqué de mettre en place le HTTPS sur son site (qu’il soit sous WordPress ou non). Il fallait acheter un certificat SSL/TLS par l’intermédiaire de son hébergeur ou directement via une autorité de certification si vous avez un serveur dédié.

Quand on ne l’a jamais fait, je vous avoue que cela pouvait prendre un peu de temps. On devait nécessairement fournir une preuve de son identité pour montrer que l’on était bien le propriétaire de son site.

Normal me direz-vous. Sinon comment voulez-vous que l’autorité de certification vous certifie ?

Bon, c’était fastidieux mais il fallait obligatoirement passer par là.

Aujourd’hui, il est toujours possible de procéder ainsi (c’est même recommandé dans certains cas) mais un nouvel acteur est apparu…

Let’s Encrypt, vers un web 100% sécurisé

Let’s Encrypt est une autorité de certification fournissant des certificats SSL/TLS gratuitement. Leur mission est de chiffrer le web pour le rendre plus sécurisé.

De nombreux acteurs soutiennent et financent cette initiative. On peut citer par exemple Facebook, OVH, Shopify, Automattic ou encore Google.

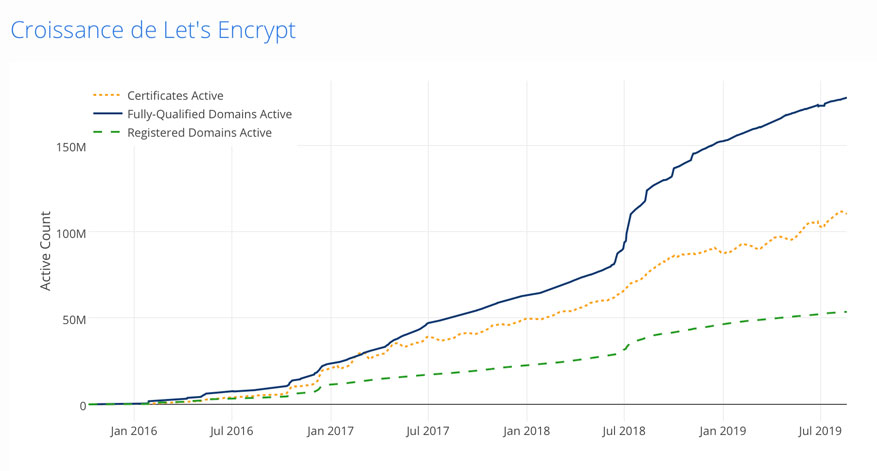

Depuis leur lancement en décembre 2015, le nombre de certificats qu’ils délivrent est en train d’exploser :

Cela a notamment été rendu possible grâce aux hébergeurs (OVH, Gandi, etc.) et aux plateformes comme WordPress.com qui ont intégré Let’s Encrypt pour leurs utilisateurs.

Génial ! Comment faire pour installer un de leurs certificats sur mon site ?!

Pas si vite, cher ami. Avant de vous montrer comment faire, il faut que je vous reparle de la première méthode. Vous savez, celle où il faut ouvrir son porte-feuille.

Les autres types de certificats SSL/TLS

Bien qu’il soit possible de sécuriser son site gratuitement avec Let’s Encrypt, vous devez savoir qu’il y a un inconvénient majeur : la garantie.

En effet, si jamais un problème se pose au niveau du HTTPS et qu’un de vos clients se fait dérober des données personnelles, vous ne serez pas couvert.

On pourrait croire que cela n’arrive quasiment jamais mais parfois des failles de sécurité sont découvertes et exploitées. Ce fut par exemple le cas en 2014 avec la faille HeartBleed.

Si vous êtes un gros site et que vous gérez des dizaines de milliers de commandes, cela peut vite être problématique. Il faut donc assurer ses arrières.

C’est pourquoi il est possible de se procurer des certificats avec différents niveaux de garantie.

Des sites comme Symantec proposent des certificats à plus de 1000€ dont la garantie monte à 1,5 millions de dollars.

Enfin je vous rassure, seules les très grandes entreprises ont besoin de ce genre de certificat SSL/TLS 😉

Si vous voulez bénéficier d’une garantie en achetant un certificat, sachez qu’il en existe trois types :

- Les certificats à validation de domaine (DV) : Dans ce cas, l’autorité de certification vérifiera jusque que vous êtes bien propriétaire du nom de domaine pour vous accorder le petit cadenas (la vérification se passe automatiquement en ligne) ;

- Les certificats à validation de l’organisation (OV) : Pour obtenir ce type de certificat, vous devez prouver que vous êtes la personne morale détentrice du domaine à sécuriser et fournir des documents papier comme un extrait KBIS ou une attestation de domiciliation (cela prendra donc un peu plus de temps) ;

- Les certificats à validation étendue (EV) : Ici, on ne rigole plus. Pour obtenir ce genre de certificat, il faudra montrer patte blanche. Les informations que vous transmettrez sur votre organisation seront vérifiées (existence légale, physique, numéro de téléphone, adresse, activité, etc) et auditées chaque année. A noter, à ce propos, que « l’équipe de développeurs de Google Chrome annonce mettre fin à l’affichage spécifique supposé signaler les noms de domaines disposant d’un certificat EV ».

Ces derniers permettent de renforcer la confiance des visiteurs. Pour rappel, voici le genre de rendu que l’on peut obtenir avec les certificats EV (pour Extended Validation) :

Comme je vous l’ai dit, les démarches seront plus fastidieuses. Cela dit, si vous êtes une entité importante, je pense qu’il faut le faire.

Note : Pensez à renouveler votre certificat en avance si cela ne se fait pas automatiquement. Comptez bien un mois pour être large au niveau des démarches. Sinon vous troquerez votre beau cadenas vert pour un cadenas rouge voire un avertissement du navigateur. Et ça, ce n’est pas bon du tout !

Quel certificat SSL/TLS choisir ?

Pour répondre rapidement à la question, dans la majorité des cas un certificat gratuit de Let’s Encrypt fera largement l’affaire.

Si vous désirez vous procurer un certificat SSL/TLS payant pour votre site (et bénéficier d’une garantie en cas de problème), la première chose à faire est de voir ce que votre hébergeur propose. Si vous n’êtes pas sur un serveur dédié, vous ne pourrez pas faire autrement.

En revanche, si vous avez accès à la configuration de votre serveur, le choix est assez vaste.

Vous pouvez vous tourner vers les autorités de certifications comme Comodo, GlobalSign ou encore NameCheap (leur page de présentation est très bien faite d’ailleurs).

Gandi a mis en place un outil pour savoir quel certificat choisir. Bien sûr, ils prêchent pour leur paroisse mais cela pourra vous aider à y voir plus clair.

Comment mettre en place Let’s Encrypt chez o2switch

Aujourd’hui, une grande majorité d’hébergeurs proposent à leurs clients des certificats SSL gratuits générés par Let’s Encrypt.

C’est le cas d’OVH, de Gandi mais aussi d’o2switch, l’hébergeur que j’ai choisi pour WPMarmite.

Je vous propose donc de voir comment installer le HTTPS si vous êtes client chez eux (si ce n’est pas le cas, allez voir ce qu’ils font (aff), ça vaut le coup !).

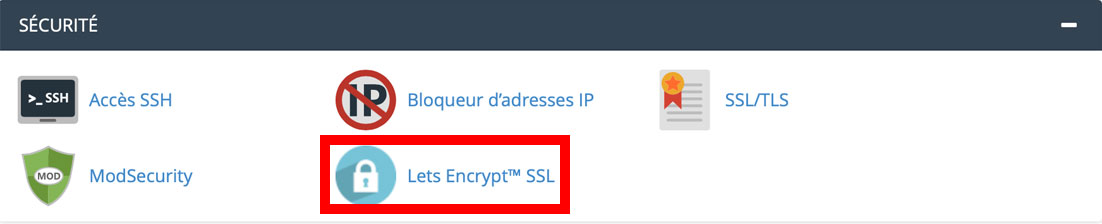

Une fois que vous aurez un compte chez eux et que vous aurez un ou plusieurs nom de domaine de liés, rendez-vous dans votre cPanel.

Dans la section Sécurité, cliquez sur Let’s Encrypt SSL :

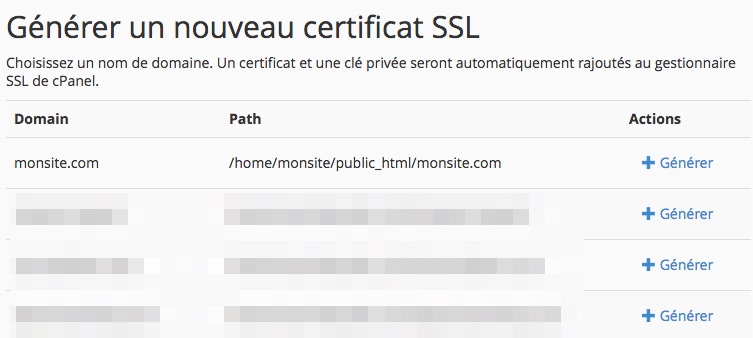

Cliquez ensuite sur le lien + Générer en face du domaine que vous comptez sécuriser :

Vous pouvez aussi installer un certificat sur votre boîte email (si vous avez déjà un site, il faudra mettre à jour vos clients de messagerie). Quand vous aurez tout ce qu’il vous faudra, cliquez sur Activer.

Et voilà, c’est terminé !

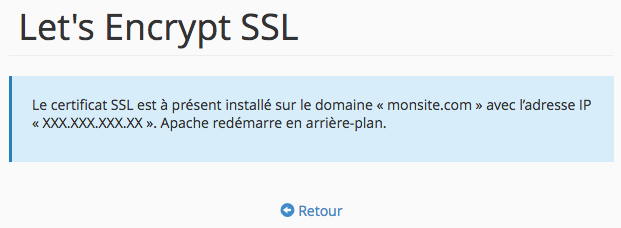

Le message suivant apparaîtra pour vous le confirmer :

Si vous avez déjà configuré un certificat classique, vous apprécierez la rapidité de mise en place.

Notez qu’o2switch renouvellera automatiquement le certificat tous les 3 mois. Contrairement aux certificats classiques, vous n’aurez pas à vous en charger.

9 choses à faire absolument après l’activation du HTTPS

Très bien, le certificat est actif sur votre nom de domaine. Pourtant, la configuration n’est pas encore terminée.

La liste de tâches diffère légèrement si vous partez d’un site vierge, ou s’il s’agit d’une migration de HTTP vers HTTPS mais if faudra toujours commencer par…

1. Tout rediriger vers le site en HTTPS

Eh bien oui, maintenant que vous avez un site sécurisé autant en faire profiter vos visiteurs.

Pour l’instant, votre site est à la fois accessible via HTTP et via HTTPS. Il faut que tout renvoie vers le HTTPS, sinon vous aurez des problèmes de contenu dupliqué.

Certains hébergeurs proposent de gérer au niveau de leur console d’administration mais vous pouvez aussi faire ça dans le fichier .htaccess.

Je vous ai déjà montré comment procéder dans cet article mais voici le morceau de code à inclure (en l’adaptant à votre nom de domaine bien sûr) :

Si votre site utilise le www, il faudra utiliser le code suivant pour la redirection :

Une fois que vous aurez l’impression que tout fonctionne, entrez votre nom de domaine dans cet outil pour vérifier que les redirections soient bien configurées (tout doit être au vert).

C’est très pratique, car dans le cas de WPMarmite, cela m’a permis de réaliser que les redirections n’étaient pas si directes que ça. En fait :

https://www.wpmarmite.comredirigeait vers :https://wpmarmite.comqui redirigeait vers :https://wpmarmite.com

et que :

http://www.wpmarmite.comredirigeait vers :https://wpmarmite.comqui redirigeait vers :https://wpmarmite.com

Alors que chaque adresse doit rediriger directement vers https://wpmarmite.com. Trop de redirections peuvent heurter votre positionnement dans les moteurs de recherches.

Ça serait dommage de se tirer une balle dans le pied, n’est-ce pas ?

Attention : Si vous êtes chez OVH, vous devez savoir qu’ils ont activé Let’s Encrypt par défaut sur tous leurs hébergements. Que vous désirez utiliser HTTPS ou non, il vous faudra mettre en place des redirections, sinon vous aurez des problèmes de contenus dupliqués !

Attention si vous êtes chez 1&1 : Si une erreur du genre de « cURL error 35: error:140770FC:SSL routines:SSL23_GET_SERVER_HELLO:unknown protoc » se produit, essayez de supprimer les redirections et ça devrait fonctionner.

2. Remplacer les URL en HTTP

Si vous ne créez pas un nouveau site, il va falloir mettre à jour toutes les URL en HTTP vers HTTPS.

Rassurez-vous, nous n’allons pas faire cela à la main, mais avec un script que WPMarmite vous a déjà présenté dans son tutoriel sur la migration : j’ai nommé Search and Replace DB !

Je vous rappelle brièvement comment procéder (faites tout de même une sauvegarde avant, au cas où !) :

- Téléchargez le script et décompressez-le sur votre ordinateur ;

- Placez-le à la racine de votre site en renommant son dossier (par exemple « kjhdqiuyrezeaz ») ;

- Indiquez l’adresse de votre site SANS HTTPS dans le champ

replace : http://monsite.com(et sans/à la fin !) ; - Indiquez l’adresse de votre site AVEC HTTPS dans le champ with : https://monsite.com (et toujours pas de

/à la fin !) ; - Cliquez sur dry run pour voir si ça fonctionne bien ;

- Cliquez sur live run pour tout remplacer dans votre base de données ;

- Cliquez sur delete me pour supprimer le script de votre serveur.

Une fois l’exécution du script terminée, tous les liens insérés dans vos articles, pages, menus et dans les réglages du site seront désormais en HTTPS.

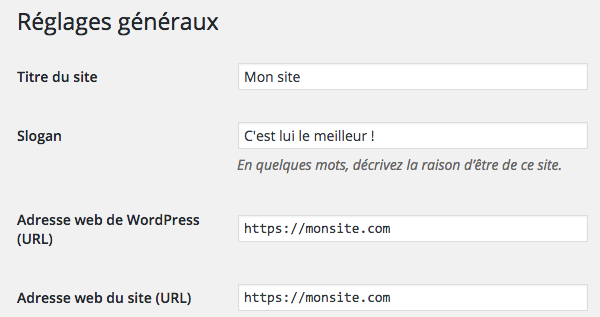

Pour vous en convaincre, connectez-vous à votre site et allez dans Réglages > Général. Vous devriez voir que les adresses ont été mises à jour :

Votre site est toujours vivant ? Alors on continue !

3. Vérifier les ressources chargées par le thème

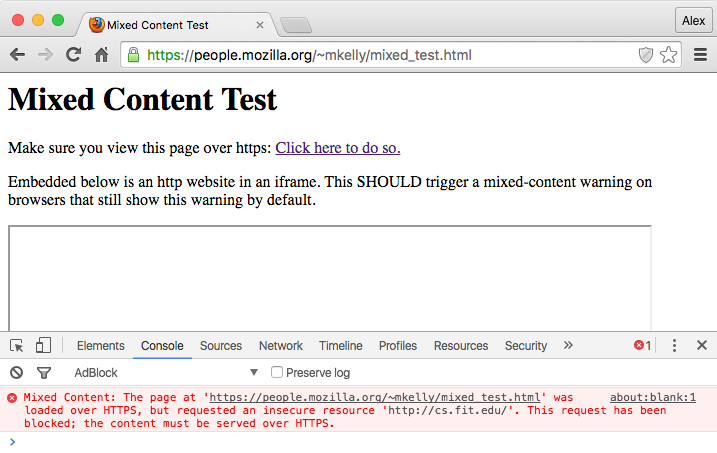

Bon ici, je vous avoue que ça se corse un peu. Parfois, il arrive que le thème charge toujours des fichiers (CSS, JS ou autre) en HTTP au lieu de HTTPS. On appelle ça les contenus mixtes (mixed content, en anglais).

On pourrait être tenté de penser que ce n’est pas bien grave mais en fait si, car la page ne sera pas entièrement sécurisée.

Résultat des courses, le précieux cadenas risque de ne plus être affiché par votre navigateur (et exposera votre visiteur à des attaques).

À qui la faute ?

À l’auteur du thème (ou à vous, si vous l’avez bidouillé n’importe comment) !

Pour régler ça, il va falloir mettre les mains dans le code et corriger les ressources chargées en HTTP. Vous pourrez vous aider de l’inspecteur de code de votre navigateur pour traquer les contenus mixtes (via l’onglet console).

Comme vous pouvez le voir ci-dessus, le contenu mixte n’est pas chargé par le navigateur (en l’occurrence un iframe).

Pour en savoir plus sur ce problème et comment les détecter, jetez un oeil à cet article du Journal du Net qui est très bien fait.

Rendez-vous également en fin d’article pour découvrir des extensions pour corriger ce problème quasi-automatiquement.

4. Forcer le HTTPS dans l’administration

Ce n’est pas parce que l’on fournit une version du site en HTTPS aux visiteurs qu’il faut s’en passer dans l’administration, n’est-ce pas ?

Normalement, ça devrait déjà être le cas grâce aux redirections mises en place précédemment, mais vous pouvez insérer ce code dans le fichier wp-config.php pour forcer cela :

Au moins, vous serez certain que WordPress se charge bien en HTTPS.

5. Mettre à jour le fichier robots.txt

Continuons avec l’édition de fichiers avec robots.txt. Ce fichier normalement situé à la racine de votre site permet de dire aux robots d’indexation ce qu’ils peuvent faire sur votre site.

Ici, il n’y a pas grand chose à faire, à part mettre à jour l’adresse du sitemap de votre site. Vous n’aurez qu’à ajouter un « s ». 🙂

6. Mettre à jour votre site dans Google Search Console

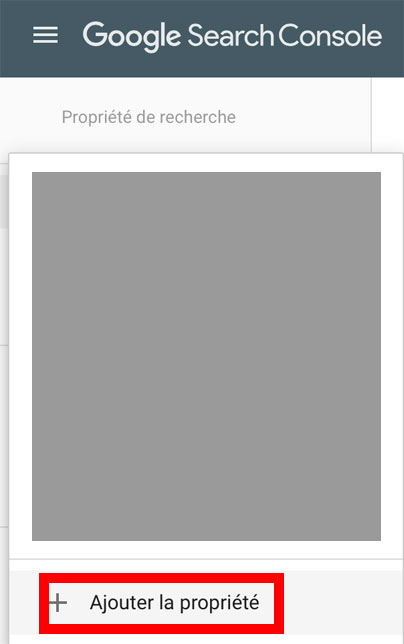

La Google Search Console (GSC) est un outil incontournable pour tous les webmasters. Il permet de mieux gérer votre site et de suivre votre référencement en fournissant tout un tas d’infos (erreurs sur votre site, analyse de la recherche, liens, état de l’indexation, erreurs d’exploration etc.).

Si vous l’utilisez, il va falloir signifier à Google votre passage au HTTPS en ajoutant ce que l’on appelle une nouvelle propriété (un nouveau site, en quelque sorte) car « la Search Console traite séparément les protocoles HTTP et HTTPS ».

Pour ce faire, choisissez Ajouter la propriété dans le menu situé en haut, à gauche, de la nouvelle Search Console.

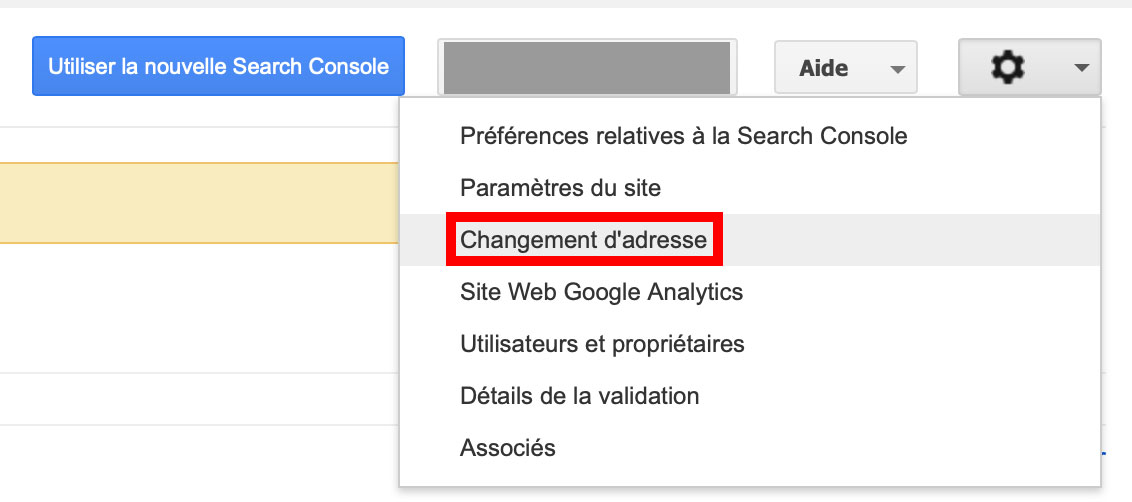

Si vous utilisez l’ancienne version de la GSC, vous pouvez aussi utiliser la fonction Changement d’adresse présente dans l’engrenage, une fois que vous avez sélectionné votre site.

Ensuite, laissez-vous guider.

7. Mettre à jour Google Analytics

Eh oui, il ne faut pas l’oublier, celui-là ! Ç’a failli m’arriver avec la Marmite…

Google Analytics est un outil statistique qui vous donne accès à tout un tas d’informations concernant le trafic de votre site.

Comme la GSC, il est très utile et gratuit, donc ne vous en privez pas.

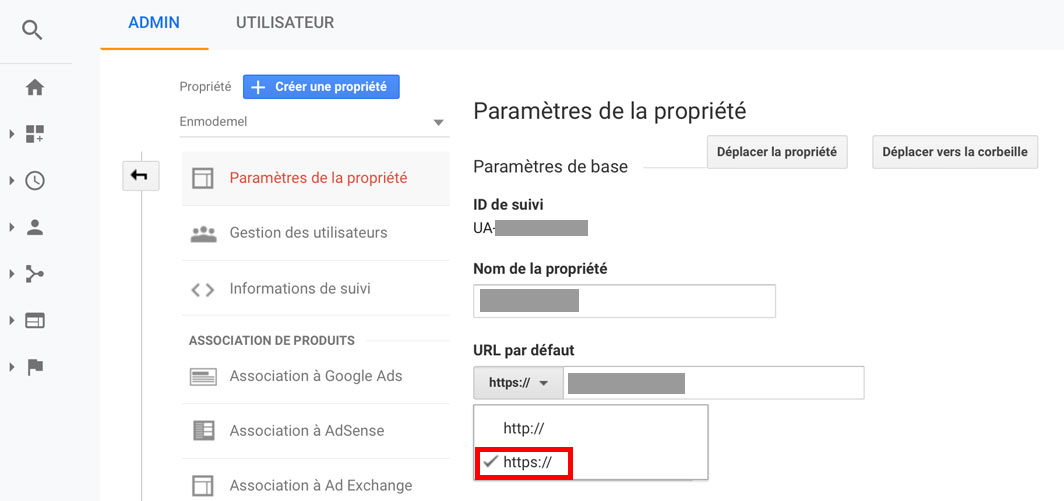

Pour dire à Google Analytics que votre site utilise désormais le HTTPS, rendez vous dans Administration > Propriété (de votre site) > Paramètre de la propriété et sélectionnez https:// pour le champ URL par défaut :

8. Attention aux compteurs des boutons de partage

Inévitablement, vous si vous utilisez les boutons de partage officiels de Facebook, Twitter ou autre, les compteurs vont être réinitialisés.

En effet, les URLs n’étant plus les mêmes, pour les réseaux sociaux il ne s’agit plus du même partage !

C’est bête, mais vous ne pouvez rien y faire si vous utilisez les boutons officiels. Il ne vous restera plus qu’à obtenir de nouveaux partages pour vos contenus (d’où l’intérêt de passer au HTTPS le plus rapidement possible).

Toutefois, sachez qu’il vous reste une chance de les récupérer.

L’extension premium Social Warfare, vous donnera la possibilité d’afficher le bon nombre de partages pour vos contenus (HTTP + HTTPS).

9. Tester votre certificat SSL/TLS

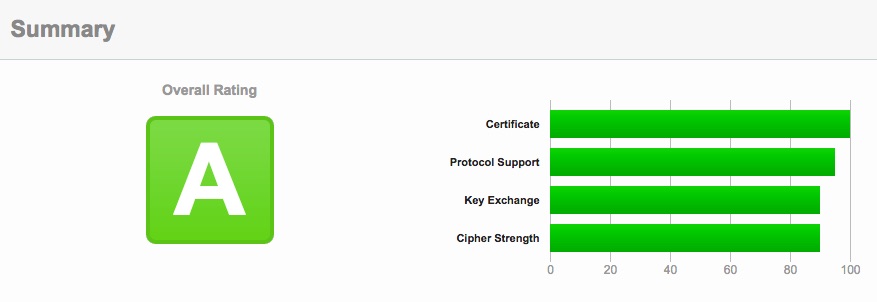

Enfin, quel que soit le certificat que vous aurez choisi, sachez que vous avez la possibilité de le tester sur ce site.

Cela prend un peu de temps mais à la fin, vous aurez un tableau présentant les statistiques importantes, ainsi qu’une note globale.

Vous pouvez voir que la Marmite s’en sort plutôt bien.

Ce test vous permettra de vous assurer que vous n’êtes pas vulnérable à certaines failles SSL.

Je vous ai présenté 9 points de contrôle généraux et incontournables mais, de façon générale, pensez à signaler à tous les outils que vous utilisez que votre site est désormais accessible en HTTPS. La plupart du temps, cela sera possible à réaliser via leurs réglages.

Et les extensions WordPress liées au HTTPS, alors ?

Il est vrai qu’il existe pas mal d’extensions pour optimiser des sites en HTTPS sur le répertoire officiel.

Certaines d’entre-elles proposent des fonctionnalités intéressantes mais d’autres sont totalement inutiles. Regardons cela de plus près :

Really Simple SSL

Really Simple SSL est tout simplement l’extension la plus populaire sur notre sujet du jour (une version pro est aussi disponible avec davantage de fonctionnalités).

Elle cumule plus de 3 millions d’installations actives (soit plus qu’Elementor qui en compte 2 millions !) et possède une note de 5 étoiles.

Parmi ses atouts : sa facilité d’utilisation. Elle se configure rapidement (en fait, je n’ai rien eu à faire) et elle est très légère.

Du coup, pas besoin de toucher à des fichiers ou autres : je vous la recommande si vous ne voulez pas vous salir les mains.

Elle permet de rediriger les pages chargées en HTTP vers HTTPS de façon automatique (jusque là, rien d’extraordinaire).

Là où ça devient plus intéressant, c’est au niveau de la gestion du contenu mixte.

Vous vous rappelez, ce sont ces éléments qui ne sont pas chargés en HTTPS sur les pages, et qui empêchent l’apparition du petit cadenas vert.

Ce plugin remplace dynamiquement les adresses des ressources pour qu’elles soient chargées correctement.

Le seul cas où cela ne pourrait pas fonctionner serait lorsque la ressource à afficher serait placée sur un autre serveur ne disposant pas d’un certificat SSL.

Il vous faudrait alors rapatrier cette ressource sur votre site et mettre à jour son adresse.

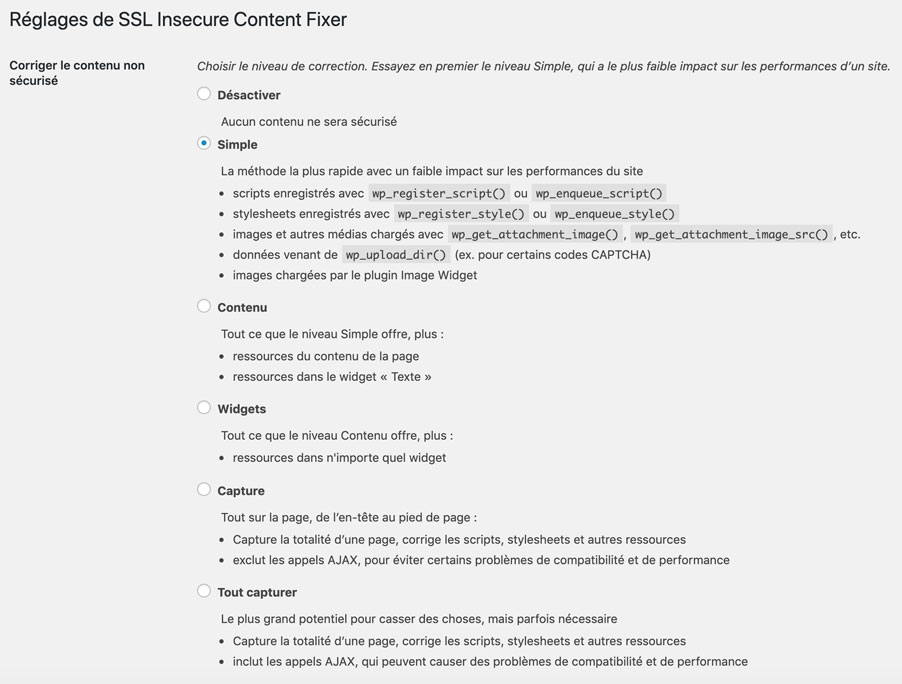

SSL Insecure Content Fixer

Si vous avez décidé de gérer les redirections au niveau du fichier .htaccess, il ne vous reste plus qu’à gérer les éventuels problèmes de contenus mixtes.

Ça tombe bien, une extension a été développée exclusivement pour ça : SSL Insecure Content Fixer.

Une fois que vous l’aurez installée, vous pourrez définir le niveau de correction à employer sur votre site :

Vous pourrez choisir entre :

- Désactiver : Pour ne rien corriger (vous n’aurez donc pas de cadenas) ;

- Simple : Pour corriger la plupart des problèmes ;

- Contenu : Pour analyser et corriger vos publications et widgets Texte, en plus de l’option Simple ;

- Widgets : Pour corriger les ressources de n’importe quel widget, en plus de l’option Contenu.

- Capture : Pour corriger la totalité d’une page (scripts, feuilles de style et autres ressources), en excluant les appels AJAX.

- Tout capturer : C’est le mode barbare. Cela analysera le contenu, les scripts, les ressources et les appels AJAX de toutes vos pages et les corrigera (par contre, cela sera gourmand en ressources et peut causer des problèmes de compatibilité)..

Personnellement, je vous conseille de sélectionner Contenu. Si vous avez encore des soucis, essayez avec les niveaux suivants.

Si le problème persiste toujours, vous n’aurez pas d’autre choix que de régler cela manuellement.

Ouvrez l’inspecteur de code, allez dans l’onglet Console, repérez d’où vient le problème et corrigez-le dans votre thème ou votre contenu.

WordPress HTTPS

On termine ce petit tour de table des extensions avec WordPress HTTPS. Avec plus de 100 000 installations actives, elle fait partie des plugins les plus utilisés sur le sujet.

Son principal souci, et il est de taille : elle n’a pas été testée avec plus de trois mises à jour majeures de WordPress, ce qui est assez embêtant.

Pour rappel, les mises à jour sont notamment importantes pour continuer à assurer la sécurité de votre site.

Si WordPress HTTPS a déclenché une erreur lorsque je l’ai installée, elle a ensuite semblé fonctionner correctement.

Elle permet notamment de :

- Rediriger les pages chargées en HTTP vers leur version HTTPS (chose inutile dans notre cas car nous avons géré cela précédemment dans le fichier .htaccess) ;

- Ne pas charger les éléments indisponibles en HTTPS ;

- Charger des ressources externes via leurs serveurs sécurisés (par exemple Gravatar) ;

- Se servir du HTTPS sur certaines pages ou articles.

Cette dernière fonctionnalité peut s’avérer intéressante si vous ne désirez pas perdre vos compteurs de partage. Vous pourrez garder vos pages et articles populaires en HTTP et passer tout le reste en HTTPS.

Je suis cependant sceptique à l’idée d’employer cette extension étant donné que l’auteur ne semble pas décidé à la mettre à jour.

Du coup, je ne vous la recommande pas.

Conclusion : Restez sur vos gardes

Ça y est, vous avez à présent un site sécurisé grâce à un certificat SSL/TLS. Vos visiteurs peuvent donc accéder à votre site WordPress en HTTPS.

Comme vous l’avez vu, l’impact sur le SEO reste encore à démontrer.

Par contre, l’influence sur l’expérience utilisateur et la sécurité n’est plus à prouver.

Cependant, le HTTPS ne fait pas tout !

Par exemple, dans le cas d’une boutique en ligne, si vos clients utilisent des mots de passe foireux, on pourra toujours tenter d’accéder à leur compte afin de passer des commandes en leur nom.

Pour lutter contre ça, vous pouvez leur générer automatiquement des mots de passe, changer l’adresse de la page de connexion et limiter les tentatives de connexion.

Il y a bien d’autres choses à faire pour sécuriser votre site. Si cet aspect vous intéresse, vous pouvez également consulter la série de vidéos Le Point Sécu, sur la chaîne YouTube de WPMarmite.

Sinon, de votre côté, comptez passer au HTTPS prochainement ? Et si vous l’avez déjà fait, pour quel certificat avez-vous opté ? Utilisez-vous une extension en complément ?

Dites-moi tout en commentaire.

Recevez gratuitement les prochains articles et accédez à des ressources exclusives. Plus de 20000 personnes l'ont fait, pourquoi pas vous ?

Très bon guide, merci Alex ! Cela résume exactement ce qu’il convient de faire en cas de changement. Si tout est suivi à la lettre, il ne devrait y avoir aucun changement de position dans Google.

Petite précision concernant l’achat de certificat. Let’s Encrypt est une bonne initiative mais non recommandée pour des sites e-commerce. Un certificat payant offre, tu l’as dit, des garanties et ne coûte que quelques dizaines d’euro par an. De plus, la sécurité est différente : un certificat gratuit pour de la connexion à son back-office WordPress suffira, prendre les CB sur son site ce n’est pas la même chose !

Enfin, c’est une question de confiance vis-à-vis du client. La présence d’un certificat vérifiée par des autorités (cela passe par un coup de téléphone, des échanges de documents légaux, etc.) est un gage de confiance. Les taux de conversions semblent également plus élevés avec la fameuse barre verte (à voir en fonction de chacun pour autant). 😉

Merci pour ton retour Aurélien 🙂

Je trouve aussi, le guide vraiment génial.

Pour le payant, je suis passée par comodo, un casse tête pas possible, et ovh incapable de me répondre. Le plus drôle c’est qu’il ne peuvent pas te rembourser et ne peuvent pas t’aider non plus! tout est en anglais et les lettres types sont celles du Canada et des US.

OVH propose un service, dont il n’y a absolument aucun recours selon moi.

En tout cas, la marmite, merci pour tes 4000 mots 😉

Bonjour, merci pour l’article très complet et le script très utile ! Je suppose qu’il peut servir aussi quand on change de nom de domaine ? Car j’ai souvent des sites en refonte sur des noms provisoires que je rebascule sur le nom principal, et dans la base directement c’est long à faire !

Petite question du coup à propos des www : doit-on du coup modifier les urls et tout rediriger vers l’adresse https:// sans les www ? quelle est la meilleure utilisation avec ou sans www ? Cela a t-il un impact aussi ?

merci d’avance

merci !

Bonjour Nathalie,

Tout à fait, le script peut aussi aider dans le cas d’un changement de nom de domaine. Pour les www, je ne pense pas que cela a une si grande importance. Personnellement, je ne les mets pas par choix purement esthétique.

Très bon article ! Moi qui repoussait en permanence le passage au https parce qu’un peu effrayé par la lourdeur de la tâche… Me voilà rassuré et prêt à sauter sur mon clavier 😊 Merci Alex

Merci Raphael !

Le plus important dans cette tâche étant de bien faire ses redirections et de remplacer les URLs sur son site 🙂

Bon courage

Merci pour ces explications claires. Est-ce que cela fonctionne aussi pour les sous-domaines… En effet, Let’s Encrypt ne fournit pas (à ma connaissance) de certificat wildcard… donc il faut créer ses certificats sous-domaine par sous-domaine ?

Salut Nico,

Chez o2switch, on peut générer un certificat SSL pour un sous-domaine. Il n’y a qu’à cliquer sur Générer et tout se passera comme pour un domaine classique 🙂

Bonne continuation et merci pour ton commentaire !

Un excellent article comme d’habitude.

Merci Natacha 😉

Alex j’aime beaucoup votre blog et l’article que tu as rédige est très instructif 👍

Ps : dès que tu fais une formation sur Clermont-Ferrand fais nous signe 👌🏼

Merci beaucoup 🙂

Je ne fais pas (encore) de formations mais je note ça si jamais ça devait changer !

Bonjour, J’ai migré mon site il y a quelques temps chez o2switch à la suite de tes conseils et je ne le regrette pas (merci).

Je viens de suivre la procédure que tu indiques et tout c’est très bien passé.

Pour être à 100% conforme, j’ai dû ré uploader quelques images et modifier le chemin vers des fichiers css du style “http://fonts.googleapis.com/css?family=Pacifico”

Maintenant tout est OK

encore merci pour ce tuto ……

Félicitations Edith 🙂

Content que ce tuto ait pu t’aider !

ma chère edith,

ce commentaire m’a permis de me lancer dans mon blog.

PS: le milkshake banane noix de coco était sompteux je dirai meme une pepite.

Merci

M

Super Alex merci, bon ducoup cela me donne envie de le faire mais je vais encore relire et relire et aussi relire 😉

@+

Greg

Rah, j’ai suivi le tuto, mais tout est pété :/

J’ai été jusqu’à la mise à jour des URL dans la base de données. Et il ne me retrouve plus rien : la page d’accueil du site fonctionne, le back-office aussi, mais les articles & pages renvoient vers des 404.

J’arrive pas à comprendre … :'(

Salut Thomas,

As-tu rafraichi les permaliens dans Réglages > Permaliens ?

Sinon si tu as bien suivi le tuto, tu as dû faire une sauvegarde avant de remplacer les URL n’est-ce pas ?

Hello !

(désolé, je n’arrive pas à répondre à ton commentaire directement, j’ai fais “répondre” au mien).

Alors oui, j’ai updraft plus qui me fait des sauvegardes quotidiennes et heureusement, la mienne datait du matin.

Donc j’ai tout remis en arrière, pas de véritable catastrophe. Je retenterai sûrement un peu plus tard, mais du coup j’ai deux questions :

-> C’est quoi la manipulation à faire dans Réglages > permaliens ?

-> J’utilise Sf move login, pour déplacer ma page de connexion. Et je ne sais pas pourquoi, quand je suis passé au HTTPS j’avais une erreur 404 sur ma page de connexion (celle de SF move login) et, le plugin étant toujours actif, pas la possibilité de passer via la page /wp-login.php. Du coup j’avais un site full https, mais sans possibilité d’accéder au back-office. C’est assez étrange. Et même en enlevant le texte d’Sf move login dans le .htaccess et en supprimant le plugin, rien à faire.

Tu as déjà rencontré ce problème ?

Salut Thomas,

Ouf, tu me rassures. Ca m’aurait embêté que tu perdes ton site !

Tu as juste à cliquer sur Enregister les modifications dans Réglages > Permaliens

Quand tu retenteras, désactive SF Move Login avant au cas où. Après si tes URL n’étaient pas bien changées le plantage était normal.

A+

Ok, c’est noté.

Je retenterai quand je me serai remis de mes émotions !

Merci du tuyau 🙂

Excellent article, merci de votre aide.

Tout semble fonctionner mais si j’enlève volontairement le ‘s’ de mon url le site ne redirige pas tout seul vers le https, pourquoi ?

Salut Loïc,

Je viens de tester et ça fonctionne de mon côté. J’imagine que tu as réglé le problème 🙂

Alex,

Sur l’url principale tout marche mais sur une url de page, non.

Exemple http://tedxclermont.fr/mentions-legales/

Chez moi ça fonctionne en tout cas 🙂

Pareil, ça ajoute le S direct 😉

Bonjour,

merci pour cet article !

je suis sous OVH, j’ai ajouté les lignes de code proposées à mon .htaccess (présent à la racine).

linksspy (lien donné ici) me dit que tout est OK

j’ai lancé Search and Replace DB en mode “dry run” et il me sort :

The dry-run option was selected. No replacements will be made.

“2: Class __PHP_Incomplete_Class has no unserializer in /home/monsite/www/repertoiresearchandreplacedb/srdb.class.php on line 735

2: Class __PHP_Incomplete_Class has no unserializer in /home/monsite/www/repertoiresearchandreplacedb/srdb.class.php on line 735”

Je n’ai pas osé continuer plus loin du coup, et les navigateurs firefox et opera me mettent qu’ils bloquent du contenu

Que puis-je faire ?

Merci !

Bonjour Marine,

A mon avis, le script n’a pas été envoyé en totalité sur ton serveur. Supprime le dossier et renvoie-le 😉

J ai eu ce meme probleme, cela vient de yoast je crois, mis a jour et reglage de base et ensuite faire le remplacement…

Ça a marcher pour mo

Je viens de le changer et tout fonctionne 🙂

Merci.

Salut Loïc, je viens de voir ton message et j’ai le même problème actuellement sur mon site, la page principale fonctionne mais lorsque j’enlève le “s” dans les URL ça ne fonctionne pas. Comment avais-tu réglé ce problème ?

Merci !

Bonjour Alex,

merci pour ta réponse 🙂

j’ai supprimé et ré-uploadé le script, mais toujours la même erreur.

J’ai effectué des recherches et j’ai trouvé plusieurs cas qui mentionnent cette même erreur quand le plug-in Yoast est présent :

https://github.com/interconnectit/Search-Replace-DB/issues/165

https://github.com/Yoast/wordpress-seo/issues/4571

Du coup, j’ai désactivé la sitemap de Yoast mais cela ne suffit pas.

Je trouve ce plugin très utile.

Je ne sais pas si je dois tenter de mettre les paramètres par défaut de Yoast comme indiqué par un utilisateur, effectuer le changement avec Search Replace DB, puis remettre Yoast.

Qu’en penses-tu ?

Bonjour Marine,

Ah effectivement, il s’agit d’un soucis au niveau de Yoast SEO. Tu peux essayer ce qui est suggéré. Après je ne peux pas te dire que ça va forcément fonctionner :/

Très bon guide. Ne manque qu’une chose : la gestion des langues et traductions. Le passage en SSL peut mettre un joyeux bordel dans WPML. Certaines traductions ne se font plus pour des raisons obscures et on peut galérer pour les traduire. Mais le guide est très utile. Bravo et merci.

Salut Yannick,

J’ai tenté de rédiger un article le plus généraliste possible. Les problématiques avec WPML sont trop spécifiques à mon sens. Le support de WPML devrait pouvoir t’aider 🙂

Bonjour,

J’utilise 3 langues sur mon site avec WPML et je n’ai pas de problème, la migration c’est bien passée.

Article très instructif et comme toujours très détaillé.

Migrer vers un site sécurisé présente des risques en termes de fausses manipulations. Suivre votre tuto à la lettre est l’une des solutions.

Merci beaucoup 🙂

Salut Alex,

il faut faire les modifications de Redirections dans le htaccess. avant d’activer l’extension Really Simple SSL ?

Bonjour Daniel,

Really Simple SSL se charge des redirections donc tu n’es pas forcé de les faire via le fichier .htaccess 😉

Cet article est tres bien fait.

J’ai passé tout mon site https sans encombres grace à vos conseils avisés.

Merci

Juste une remarque concernant les réécritures d’url dans le fichier .htaccess, je recommande, après avoir audité des sites passés récemment en SSL gratuit avec OVH ( CMS WordPress et Prestashop), de placer les lignes de réécritures d’URL (décrite par Alex en 1)tout au début du fichier .htaccess avant toutes écritures, pour être certain que google n’ai pas de confusion entre la version Http et Https et avoir du duplicate content, surtout si on a déjà un .htaccess bien dodu…

Je ne sais pas si c’est propre à OVH mais en tout cas, j’ai fait pas mal de test avant de fixer proprement les deux versions aux yeux de google même si dans la barre d’adresse, tout était OK.

Merci pour ton retour Christophe 🙂

Très bonnes infos. Merci. Juste un peu perturbé sur la partie GSC car je n’ai pas la même interface que celle de la copie d’écran. Super pour le partage.

Salut Nicolas,

Quelle interface as-tu exactement ? Cela n’a pas bougé chez moi en tout cas.

Salut Alex, j’ai hébergé mon site web sur un hébergeur local en Côte d’Ivoire puisque j’utilise le domaine .ci pour mon site. Le problème c’est qu’il ne propose pas le certificats SSL générés par Let’s Encrypt. Je voudrais savoir s’il y’a une possibilité pour l’installer.

Salut,

SI ton hébergeur ne propose pas Let’s Encrypt, tu vas devoir passer par un certificat classique (et donc payant). Je te suggère de contacter ton hébergeur pour en savoir plus.

Merci pour la réponse. J’ai fait des recherches sur google pour savoir comment installer Let’s Encrypt quand l’hébergeur ne le propose pas. j’ai découvert une vidéo sur YouTube qui parle du sujet. Mais le problème il faut avoir accès au SSH de son serveur. J’ai contacté mon hebergeur pour savoir pourquoi je n’ai pas accès au SSH.

Autre préoccupation, je voudrais savoir si j’installe Let’s Encrypt de cette manière; est ce que le certificat sera mis a jour automatiquement.

voici le lien de la video https://www.youtube.com/watch?v=XDKvrFKWdvM

Non, le certificat ne sera pas mis à jour automatiquement. Dans le cas d’o2switch, ce sont eux qui renouvellent les certificats.

Salut Alex,

Comme tjs, très bon article!

Je n’ai pas encore lancé mon site et compte l’héberger chez o2switch : tu as des conseils pour mettre le https en place from scratch? (et s’éviter les pbms de migration…)

Merci d’avance,

CLem

PS : pour info, quand j’utilise chrome pour aller sur le site de la marmite, le https est barré en rouge 🙂 (Tu ns diras d’où ça venait…)

Salut Clément,

Si tu es chez o2switch, tu peux faire ça assez simplement via le cPanel (comme indiqué dans l’article en fait 😉 ).

Pour le HTTPS de la Marmite, c’est bizarre. Chrome ne me signale pas cela de mon côté. Peux-tu me contacter par email et me montrer une capture d’écran ?

Salut,

Très bon article pour passer en HTTPS. Je signale un soucis que l’on ne sait pas corriger avec OVH.

On se retrouve avec XX cookies qui ne sont pas sécurisés, on a configuré l’en-tête HTTP Set-Cookie avec Apache mais rien n’y fait…

Vue avec OVH mais ne savent pas non plus.

D’ailleurs si quelqu’un à rencontré ce soucis et à la solution on est preneur… 🙂 (certificat ssl ovh payant à 49€et hébergement perso).

Salut Christophe,

Si OVH ne peut pas t’aider en ayant la main sur ton serveur, je ne vais pas pouvoir faire grand chose… Enfin peut-être qu’un lecteur de la Marmite aura la solution 🙂

Encore un tuto très réussi, la preuve, j’ai passé mon site en https en une heure … et ça marche !!!

Merci Alex 😉

Super Guy ! Content de voir que tout s’est bien passé !

Merci beaucoup pour ce tuto vraiment détaillé et précis ! J’ai passé 2 petits sites au HTTPS sans souci, il m’en reste un bien plus gros et avec des pub adsense et autres iframe… je n’ose pas trop le passer maintenant, j’ai peur de mettre un beau bazar avec les plug-in et de perdre de l’argent au passage.

Si tu as des retours de ce point de vue là…

Autre question, pour la Search console, tu dis de faire la manip “changement d’adresse” mais Google indique “Actuellement, cet outil n’accepte pas les déplacements de site qui impliquent une modification du nom de sous-domaine, un changement de protocole (de HTTP à HTTPS) ou une modification du chemin d’accès uniquement.” (ici : https://support.google.com/webmasters/answer/83106 ).

Donc si j’ai bien compris, on valide les 4 versions de son site (avec/sans S, avec/sans www), on met des rel canonical vers le https pour chaque page (Il faut régler quelque chose avec Yoast ou ça se fait dans la BDD à l’étape 2 ?) et on envoie 2 sitemaps à la GSC. C’est bien cela ?

Merci encore pour ce gros travail explicatif !

Bonjour Julie,

Pour ton site, fais une sauvegarde et restaure-le si tout ne se passe pas comme prévu.

Au niveau de GSC, il faut créer une nouvelle propriété pour le site en https et faire le changement d’adresse pour l’ancien (vers le nouveau). Par contre, il n’y a pas besoin valider les 4 versions. Actuellement, tu utilises seulement une version (disons sans www) et l’autre version (avec www) est censée être redirigée. Il faudra donc rediriger les 2 versions http vers le https (ainsi que le https avec www).

Est-ce que tu me suis ? ^^

Oui j’ai tout suivi ;). Merci !

Salut Alex, très bon article qui couvre le sujet complet sur le HTTPS.

Moi, je traine encore à migrer mon blog en https vue que j’ai un problème avec les contenus mixtes et les codes, je maitrise pas très bien.

Pouvez-vous nous fournir un article détaillé sur comment fixer le problème de contenus mixtes ?

Bonjour Smach,

Vous trouverez une extension dans cet article pour corriger les contenus mixtes récalcitrants 😉

Super tuto, j’y suis arrivé sans problème… enfin, une fois qu’OVH a bien voulu résilier mon CDN… car le SSL n’est pas compatible avec le CDN;

Merci encore pour le gain de temps !

De mon côté j’ai utilisé le Certificat Let’s Encrypt de CloudFlare qui offre aussi le CDN gratuitement.

Remoi

Je suis allé chercher bien loin et en anglais des informations qui sont sur le site officiel :

https://support.google.com/webmasters/answer/83106

Point 3 de : Avant de procéder à une demande de changement d’adresse

Du coup que conseilles-tu de prévenir Google de ce changement ?

Encore merci pour ce superbe article

Bonjour Oliv’ j’ai tendance à penser qu’en suivant les recos de Google, on prend le meilleur chemin

Salut Alex,

Merci pour tes conseils, la migration s’est faite sans problème.

Super Pierre 🙂

Salut Alex,

Merci pour le tuto et la réduc o2switch!

Je suis actuellement la formation wpchef.

Comme je créé un nouveau site, j’en ai profité pour faire l’installation wordpress en https directement et installer let’s encrypt.

J’ai uniquement modifié le fichier “.htaccess” puis testé la redirection (étape2) et le certificat SSL/TLS (étape9).

Comme le site est tout nouveau, je sais bien entendu que les étapes 6 à 8 ne sont pas nécessaires, par contre qu’en est-il des étapes 3 à 5?

Est-ce vraiment nécessaire? Je préfèrerais éviter de tout casser dès le début 🙂

Merci!

CLément

Salut Clément,

Avec plaisir pour o2switch !

Pour les étapes 3 à 5, ce n’est pas obligatoire mais c’est préférable 😉

Bonjour Alex,

Merci pour ton article, il m’a beaucoup aidé !

Bonjour et merci beaucoup pour ce sujet.

J’ai essayé comme tu l’as indiqué avec les codes sources pour le transfert en https, et après avoir été sur http://www.linksspy.com il ne me pas tout en vert, j’ai “through a redirect chain. This hurts your rankings” .

Pourrait tu m’aclairer à ce niveau la? merci

bonjour jc, il peut y avoir plusieurs raisons à cette situation. Nous ne pouvons malheureusement pas faire de support faute de temps. Si le problème persiste je vous invite à contacter un développeur freelance qui solutionnera votre problème très rapidement.

Salut Alex,

merci beaucoup pour ce tuto qui m’a bien aidé à passer mon site en https.

J’ai modifié les fichiers .htaccess, utilisé le logiciel SSL Insecure Content et modifié certains trucs à la main (notamment niveau css).

Search and Replace DB n’a pas fonctionné ni un autre du même genre.

Cela a pris du temps en revanche pour que tout fonctionne bien car un plugin n’était pas compatible https, et là cela semble OK.

http://www.ssllabs.com me donne un A

Merci pour votre retour Marine !

Merci beaucoup pour ce tuto ! Je suis chez 1&1 et un jour j’ai reçu un mail indiquant qu’on pouvait sécuriser son site avec un certificat SSL, j’avais fait la demande mais je ne m’en suis plus occupé (certificat fourni par Symantec).

Résultat, grâce a ton artcile je me suis rendue compte que j’avais bien un site en https que je n’utilisais pas et donc du contenu dupliqué ! Je me suis donc empressée de suivre tes conseils pour réparer ma boulette 🙂 !

J’ai tout réussi (même les contenus mixtes grâce à l’extension SSL Insecure Content Fixer) et j’ai mon petit cadenas vert partout !

Par contre, je n’ai pas réussi pour la Search Console, quand je clique sur “Changement d’adresse”, sur l’étape 1 il m’indique “Aucun site disponible” alors que je l’ai bien ajouté et validé …

Et je me suis rendu compte que je n’ai pas de fichier robots.txt ! C’est grave docteur ? Mais j’ai l’extension WP Sitemap Page …

En tout cas merci beaucoup !

Bonjour,

Suite à l’installation du let’s encrypt via le Cpanel de o2switch et pares avoir fait les redirections nécessaires je n’ai plus accès à mon site ni à l’administration wordpress, toutes les page s’affiche en erreur 404.

Un conseil?

Bonjour Morgane, avez-vous contacté o2switch ? Ils sont hyper réactifs et très aidants.

merci de votre retour, effectivement je les ai contacté, ils ont résolu le problème très rapidement!

Merci

Bonjour,

Est-ce que l’utilisation du plugin Really Simple SSL suffit pour effectuer le passage en https correctement? Ou faut-il quand même effectuer certaines actions manuellement?

Merci d’avance pour l’information

Bonjour Thibault, selon la présentation officielle vous n’avez rien d’autres à faire https://wordpress.org/plugins/really-simple-ssl/

Bonjour

Fournissez vous une prestation pour l’effectuer sur note site wordpress (basé sur wordpress multisite).

Merci

Bonjour Pierre, désolé nous ne proposons pas de prestation cependant je vous invite à contacter un freelance wordpress qui fera ça très rapidement. Je vous conseille la plateforme upwork, hopwork (fr), ou fiverr pour ce type de job

Bonjour, bonjour et merci pour ce tuto qui m’a bien aidé dans cette étape 🙂

Je rencontre seulement un problème depuis le passage au ssl … les iframe de l’administration ne s’affiche plus, donc plus possible de mettre à jour les newsletter de Mail Poet par exemple… Dans la console j’ai deux jolis message :

“Load denied by X-Frame-Options: ” et “Error: Permission denied to access property “document” ”

Alors j’ai tenté de modifier le header via htaccess mais ça ne change rien 🙁

Auriez-vous un conseil, une idée ?

Merci pour tout.

Bonjour elricka, malheureusement nous n’avons pas le temps pour faire du support mais je vous invite à consulter la faq de mail poet ou de contacter un freelance

Bonjour Marmitte,

J’essaie de faire une redirection d’un site en https en suivant tes recommandation mais visiblement cela ne fonctionne pas.

Suis un peu perdu dans la marche à suivre!!

Un conseil personnalisé??

Bonjour Marc, nous n’avons malheureusement pas le temps pour faire du support, je vous invite à contacter un freelance wordpress qui fera le job très rapidement et à moindre coût.

C’est encore moi, sachant que tu vérifies les messages, j’en profite pour rajouter quelque choses à mon précédent message que j’ai oublié avant de cliquer sur envoyer :

MERCI !

Bon, j’espère que tu ne validera pas ce message Ahah !

quand un visiteur nous remercie, il faut le valider ahah 🙂

Merci Nicolas.

Excellent article, clair et bien détaillé.

Cependant, j’ai une question: quel intérêt pour un blog basique ou un site vitrine de passer en https ? Parce que pour moi, strictement aucun.

On verra si Google « force » ou plutôt incite à passer en https en donnant des bons points.

Salut Ahmed,

Tot ou tard, Google pénalisera vraiment les sites non sécurisés. A mon sens, il faut faire la bascule le plus tôt possible pour être prêt à ce moment là 😉

Merci beaucoup d’avoir pris le temps de répondre 🙂 En fait il s’agissait d’un problème lié à l’hébergeur (x-frame-options) … Donc bon à savoir pour ceux qui passe par un mutu, il suffit de prendre le temps de bien expliquer (3 jours) et ça peu rentrer dans l’ordre. Merci encore pour ce tuto et à bientôt !

Bonjour et merci pour ce tuto que j’ai appliqué à la lettre avec un certificat let’s encrypt chez OVH.

Malheureusement, il y a un problème important qui n’arrive pas qu’à moi.

J’ai les sauvegardes en principe avec BackWPup qui ne démarrent plus.

Idem avec UpdraftPlus.

Apparement le cron ne fonctionne plus. OVH m’a conseillé d’utilisé leur cron mais pour le moment sans succès ou d’utiliser un plugin compatible https ????

Un utilisateur de BackWPup propose quelques lignes en PHP pour corriger le problème, mais chez moi, rien de mieux.

ici :

https://wordpress.org/support/topic/curl-error-35-error140770fcssl-routinesssl23_get_server_hellounknown-protoc/

Bonjour,

Je rencontre un problème de méthodologie pour mettre en place le https sur un blog WP chez OVH.

Ma question est relative au fichier htacces, pour l’instant le fichier qui est sur le serveur est :

# BEGIN WordPress

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ – [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress

OVH me demande de placer ces lignes dans mon fichier htacess :

RewriteEngine On

RewriteCond %{SERVER_PORT} 80

RewriteRule ^(.*)$ https://www.votredomaine.fr/$1 [R,L]

Sans plus d’explicitions de leur par, je voudrais savoir où dois-je placer ces lignes ?

Merci de votre aide.

Christophe

Bonjour cbonnet, faute de temps, nous ne pouvons pas faire de support sur ce genre de demande mais je vous invite à contacter OVH qui propose un accompagnement

J ai eu ce meme probleme, cela vient de yoast je crois, mis a jour et reglage de base et ensuite faire le remplacement…

Ça a marcher pour moi

merci infiniment grâce à vous et au web j’y arrive presque et mon 2e site sera en ligne bientôt (1 site vitrine et celui ci le plus dur le site de commerce en ligne merci merci merci

Top merci pour votre joli mot alia

Perso, j’ai des soucis avec la redirection des catégories (ex: http://www.mon-site.com/categorie).

Il faut placer ce code AVANT le code que tu trouve dans ton htaccess.

pour répondre à christophe impossible de suivre les instructions d’Ovh bug et site non accessible après modification. IL semblerait que ce soit parce que le fichier .htaccess ne soit pas à la racine du site mais dans www

SO il faut le dupliquer et le mettre vraiment à la racine cad avant www

Hello !

J’ai resuivi le tuto (2e essai) et tout marche bien et proprement. Which is cool.

Juste une petite précision sur SSL Insecure Content Fixer : C’est très efficace, TROP efficace.

En fait ça remplace tout le contenu HTTP par du HTTPS, même quand l’équivalent HTTPS n’existe pas.

Du coup, ça casse les liens : une image insérée dans un article en HTTP est remplacée par le même lien en HTTPS, que celui-ci existe ou non.

Et comme cela semble se faire à la volée, ce n’est pas détectable par Broken Link Checker qui voit les liens en HTTP (soit comme ils sont écris dans le corps des articles).

Du coup on a le choix : soit un l’utilise et on passe tout en HTTPS (donc toutes les pages sont bien sécurisées) mais il y a beaucoup de liens cassés qu’il faut détecter à la main, soit on ne s’en sert pas, mais on a du contenu non sécurisé (insecure content) chargé sur la page.

Je n’ai pas encore trouvé de solution, si j’y arrive, je la partagerai 🙂

Bonne journée !

Bonjour,

Merci pour cet article. Vous parlez de garanties dans le cas de divulgation de données personnelles de clients en cas de faille de sécurité.

Qu’en est-il des données personnelles de prospects ou simples lecteurs ? N’y a-t-il pas un risque à ce niveau là ?

A bientôt,

François

Bonjour François, quel type de données pour un simple lecteur ?

Hello d’un fan de Marrakech !

Merci pour ce super article, que je vais m’empresser de mettre en application sur mes sites wordpress.

J’utilise CloudFlare: est-ce que la procédure est différente?

Merci!

@Nicolas,

Cela est généralement prénom et adresse email pour les personnes qui s’inscrivent à ma newsletter.

Bonjour Maxime,

Je dois avouer que je n’étais pas rassuré de passer en https, même après avoir lu 3 fois les explications et les commentaires.

Finalement, j’ai suivi ton guide pas à pas, et en 15 minutes tout était réglé.

Tout s’est passé sans problème, et à présent le petit cadenas vert est installé.

Merci pour ce guide absolument génial.

Bonjour Alex, je suis régulièrement votre site, les vidéos… Aujourd’hui j’ai décidé de franchir le cap pour passer mon site en https. Pas à pas, cool, j’ai franchi les étapes une à une, j’ai un peu galéré avec les google analytics et autres google search, mais au bout du compte tout semble marcher.

Alors un très grand merci pour tous ces articles si bien détaillés et toujours à propos (attention de ne pas glisser sur la pommade, mais c’est sincère).

Amitiés

Merci beaucoup Philippe !

Ravi d’avoir pu t’aider grâce à la Marmite 🙂

Salut Philippe

Comment as tu fait pour la google search console ?

Tu as créé une nouvelle propriété?

Je n’ai pas l’option changer d’adresse…

Merci

Bon … j’ai suivi à la lettre ce pas à pas mais je butte sur les points 1.a, 3.1, 4.b2-7 … lol … Merci, mille mercis pour votre site, vos articles, vos conseils, votre accueil, le ton humble et savant qui caractérise tous vos articles … mais le savant ne va pas sans l’humble, à mon avis.

Sécurisation SSL et/ou HTTPS plutôt réussie malgré quelques erreurs qui subsistent … l’œuvre du diable en personne, à n’en pas douter !

Au nom d’Alex, je te remercie pour ce commentaire qui booste notre motivation 🙂

Concernant le point où tu buttes, n”hésite pas à regarder sur google, si tu as rencontré ce problème tu n’est certainement pas le seul

Bonjour un grand merci pour se précieux tuto

Tout s’est dérouler a merveille

je bute juste sur la récupération des fan ect

j’utilise wp socializer et du coup quand j’ ais mis social warface rien ne se passe 🙁

merci d’avance de votre aide

Pour Thomas (excuses pour la réponse tardive) j’ai effectivement créé une nouvelle propriété. C’est très bien expliqué dans la rubrique “Aide” (en haut à droite) choisir “Ajouter une propiété de site Web”.

Bonjour et merci pour cet article tres complet.

J’ai réussi a suivre toutes les étapes, surtout que je suis également sur o2switch et ca m’a facilité la tache 🙂

Je remarque juste une chose sur mon site, la police d’écriture est différence alors qu’il fait bien appel aux fichiers puisque la mise en page est intacte

Des conseils comment vérifier svp ?

Merci à vous

Le style de police est différent depuis que vous êtes en https ?

Oui, j’ai trouvé la solution de tout bien remettre pour le https

Mais le style de texte j’ai pas encore cherché

C’est aussi courant ? Si vous avez la solution je seraipteneur merci a vous

Bonjour,

Que c’est complexe !!! Je pense que je vais déléguer à un pro…

J’ai une question pour récupérer les partage avec social warfare. Est-ce que cela se fait automatiquement ou simplement dès lors que l’on télécharge cette extension ?

Merci.

Bonjour Virginie, un freelance vous fera ça en moins de deux, n’hésitez pas si vous n’avez pas le temps.

Bonjour,

J’ai passé mon site en https avec let’s encrypt mais j’ai un “i” au lieu du cadenas qui dit “site non sécurisé” si on clique dessus !!!!!

Merci de vos lumières.

Bonjour et merci pour ce tuto, bien utile et détaillé.

Le petit cadenas vert est apparu sans souci, juste un probleme , la redirection par htaccess vers https ne focntionne pas.

j’ai posé la question a l’hebergeur, (hostpapa) j’ai vu que certains des commentateurs avaient eu le meme probleme (Loic)

Vous avez eu une réponse de la part de l’hébergeur?

Merci pour ton incroyable tuto, mieux que celui de mon hébergeur ^^

Grâce à toi je commence à changer tous mes sites en HTTPS sans problème !

Gros bravo

Merci Benji !

Merci beaucoup pour cet article suivi à la lettre. J’ai utilisé le certificat Let’s Encrypt inclus dans l’hébergement d’OVH et tout s’est bien passé !

Merci pour cet article très clair.

Génial ! Bonne continuation Tom

Super Tuto, bien complet. (Je l’ai mis en favoris)

Une petite remarque cependant : dans les commentaires de la redirection avec le www, ce n’est pas “www vers non-www” mais “non-www vers www”…

Je sais je pinaille 😀

Merci en tous cas

A+

Merci Adrien 🙂

Bonjour Alex,

Encore un super article 😉

Mais je me pose une question, peut-on passer notre site en HTPPS dès son installation?

J’entends par là qu’il n’y a pas encore de pages, d’articles, de liens, etc.

Je suis la formation WPChef, et tant qu’à faire, je préférerai passer mon projet directement en mode sécurisé 😉

Encore merci, et bravo pour toutes tes astuces et la formation est géniale!

Laurent

Bonjour Laurent, votre site WordPress est déjà installé?

Bonjour,

Excellent tuto,

par contre je viens d’être confrontée à un problème qui m’a fait chercher longtemps …

Lorsque votre thème n’est pas dans le répertoire standard wordpress,

vérifiez le wp-config, en particulier

define(‘WP_CONTENT_URL’, ‘adresse du site’);

Du coup tout était en https, sauf coté admin les médias soit n’apparaissaient pas soit restaient en http et donc mixed content sur l’admin !

Merci pour ce retour Carole, il aidera certainement nos lecteurs !

Bonjour Nicolas,

Mon site est vierge (je suis sous O2 Switch)

Je voulais juste savoir s’il était plus judicieux de faire maintenant toutes les manips et les réglages pour passer de suite en “sécurisé”, et être tranquille après.

Merci 😉

Bonjour Laurent, le plus tôt est le mieux !

Un grand merci, car je n’arrivais pas à faire fonctionner le plu user locator pour le thème listify. Cela était du à des problèmes d’api google et de sécurisation ssl et de liens mixtes. Bref, grâce à vous, et après avoir bien suivi toutes vos instructions, mains dans le cambouis comprises, j’ai résolu ce problème qui durait depuis plusieurs semaines.

Pierre

Content d’avoir pu vous aider Pierre! Bonne continuation

Bonjour !

Déjà bravo pour cet excellent guide très complet.

Je débute cependant dans le blogging et je ne sais pas où se trouve mes fichiers racine ? Lorsque j’ai crée mon hébergement chez OVH puis WordPress, je n’ai jamais entendu parler de ces fameux fichiers si importants.

Merci de vos réponse, j’ai vraiment besoin de régler ce problème de contenu duplique sur le htaccess.

Clément

Bonjour je vous invite à passer par Let’s Encrypt. https://www.ovh.com/fr/ssl/

Bon, y’a pas, il faut que je migre aussi. Et bien entendu, c’est ici que je trouve les réponses à mes questions :).

Pour répondre aux questions d’Alex, étant chez O2switch, je vais choisir Let’s encrypt par facilité.

J’ai juste une petite question, la section https du fichier htaccess à ajouter, il faut la mettre avant ou dans la section wordpress ?

Chez O2 je n’ai que ça dans le fichier qui se trouve dans public_html :

# BEGIN WordPress

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ – [L]

RewriteCond %{REQUEST_FILENAME} !-f

RewriteCond %{REQUEST_FILENAME} !-d

RewriteRule . /index.php [L]

# END WordPress

Merci de votre aide

Ps: oui oui je me soigne, j’ai téléchargé le guide pack-htaccess-wpmarmite-v1_2 et je vais me plonger dans sa lecture.

Bon, j’ai bien entendu trouvé mes réponses dans cet excellent guide htaccess, et même de quoi étoffer.

Merci pour ces excellents guides.

merci pour ce retour guy

Un grand merci. Ça fonctionne.

Génial!

Salut Alex,

Très intéressant cet article. J’ai déjà eu l’occasion de le préciser de je suis en pleine refonte de mon site en wordpress et je me demandais ce que l’on pouvait faire en local dans les manips dont tu parles ?

Cela ne change rien ? ou au contraire on ne peut faire qu’une fois en ligne ?

Merci !

Bonjour Weblord, je fais vérifier cela car j’ai toujours effectué les manips une fois le site en ligne mais je reviens vers vous sur ce sujet

Merci Alex pour cette article très complet ! J’ai pu mieux paramétrer le protocole https sur mon site. C’était un jeu d’enfant ! J’ai enfin le petit cadena vert =)

Bonne nouvelle ! Bonne continuation Camille

Bonjour,

et merci pour toutes les bonnes informations et mises en garde que vous prenez le temps de nous faire partager.

Je suis une pure novice en la matière et mon site WP est tout jeune, juste né il y a à peine un mois.

D’où l’intérêt de votre article.

Mais je bute… Je n’arrive pas à trouver ce fameux fichier .htaccess dans mon ftp (FileZilla). Où peut il bien se cacher??

Bonjour Isabelle,

Allez dans le dossier où se trouve dans l’ensemble des dossiers et fichiers liés à WP. Si vous êtes sur PC, regardez la colonne “Type”, vous trouverez un fichier “Fichier HTACCESS”

Salut Alex et merci pour ce super tuto, Aujourd’hui je vois la vie en “vert”

Bonne journée

Parfait! Bonne continuation Karine

Merci pour cette article !!! J’utilise le SSL de Cloudflare et les plugin CloudFlare Flexible SSL et Really Simple SSL. Tu devrais faire un article sur le SSL de CloudFlare,comment l’installer ? C’était très simple ! Il fallait juste changer le nameserveur du nom de domaine Et mettre l’option Flexible dans les réglages ssl sur cloudflare.

Si je peux me permettre, je me suis rendu compte d’une petite coquille sur le commentaire pour la redirection https, la 2eme c’est

# Redirection du www vers www en HTTPS

et pas

# Redirection du www vers non-www en HTTPS

Encore un grand merci !!

Bonjour,

tout d’abords merci pour le code de redirection, ça m’a bien débloqué 🙂

Par contre, je n’ai pas tout compris sur ce passage :

“3. Vérifier les ressources chargées par le thème”

Je viens d’installer mon blog WordPress il y a 1h avec un thème, puis je suis passé en https. Ai-je besoin de faire quelque chose?

Merci d’avance pour votre réponse.

Bonjour Fabrice, avez-vous le cadenas vert ? Si oui, tout est ok 🙂

Coucou Alex, merci pour ce tuto !

Je t’envoie un tuto pour ceux qui utilise OVH :

https://docs.ovh.com/fr/fr/web/hosting/les-certificats-ssl-sur-les-hebergements-web/

😉

Merci pour cette mine d’information, c’est vraiment précieux !

Bonsoir Alex,

Merci pour cet article. Je n’ai pas tout compris au sujet des redirections dans le fichier .htaccess mais ça fonctionne avec le bout de code que tu as fourni !

J’avais le même problème avec les redirections mais maintenant tout est vert donc tout est bon….je pense. J’utilise ce site pour tester des extensions sans affecter le site en production.

Pourrais tu expliquer le bout de code – Le 1er. C’est pour ma culture personnelle.

Laurent

Bonjour,

Tout d’abord merci pour ce guide qui m’a déjà servi par le passé 🙂

Par contre, cette fois-ci j’ai peut-être voulu aller trop vite et j’ai problème.. J’ai commencé par changer les URL dans les réglages de WordPress en mettant en HTTPS. Cela m’a déconnecté de WordPress et maintenant impossible de me reconnecter..

Et quand je mets monsite/wp-admin, il me redirige vers monsite/wp-login.phpredirect_to=http.

Ce n’est pas le mot de passe car je l’ai changé via PHY My Admin donc j’avoue être un peu à court de solutions. Par ailleurs le site fonctionne normalement.

Quelqu’un a déjà été confronté à ce problème ?

Merci d’avance 🙂

Bonjour Benoît, nous n’avons malheureusement pas le temps de faire de support de ce type. avez-vous résolu le problème ou êtes vous toujours bloqué?

Merci beaucoup pour ce tuto très bien détaillé.

ça ma permet de migrer mon blog vers https sans trop me casser la tête.

Joli travail et bonne continuation Alex.

Super tuto, bien détaillé et très soigné qui a permis de passer nos sites en https, évitant les écueils et en rebouclant avec les outils google search et l’utilitaire de test. Que demander de mieux ?

Bonjour Alex,

Merci pour ce tuto (et les autres !).

Je suis à l’orange pour l’instant arrêté au Dry Run de Search Replace DB Master, à cause de l’erreur qu’il me signale. Si elle peut avoir des conséquences, est que quelqu’un pourrait me dire comment la corriger ?

“2: Class __PHP_Incomplete_Class has no unserializer in /home/danisoaz/public_html/macuisine/SRDBMaster/srdb.class.php on line 735.”

Merci d’avance

Bonjour, très bon article 🙂

Petite question, je viens de passer mon site en https (wordpress). Par contre avant pour ajouter une vidéo youtube il me suffisait d’ajouter l’URL…sans rien faire d’autre. Là, cela semble plus compliqué puisque seul l’URL en dur s’affiche et non pas le player

Est-ce normal ?

Merci

Si l’url est en https, il n’y a normalement pas de souci. Quel thème utilisez-vous ?

Bonjour Alex !

Merci pour l’article ! J’ai passé un site en HTTPS pour la première fois la semaine passée et je n’ai pas réussi à avoir le cadenas vert. Quand la page load, je le vois, mais un coup que tout est loadé il disparait. Je viens d’installer Really Simple SSL pensant régler mon problème et ça ne fonctionne toujours pas. Peux-tu m’aider ? C’est sur ce site : https://www.mlleetcoco.com/

Bonjour Valérie, je vous invite à diagnostiquer le problème via ce site https://www.whynopadlock.com/

Il en ressort d’ailleurs 10 erreurs, d’où le non passage en https.

Cela semble concerner l’Upload d’images qui se fait en http.

Bonsoir,

Article très très intéressant, merci beaucoup. En revanche, je suis un peu perdue quand même. Je dois faire un site e-commerce pour une cliente. Quel SSL me conseilleriez-vous ?

Merci beaucoup

Emilie

Bonjour, nous n’avons pas de reco particulière. Chez quel hébergeur êtes vous?

Bonjour Alex

Juste un petit mot après m’être pris la tête un bon moment et avoir trouvé la solution via “Le Chaudron”

Dans ton explication concernant “Search and Replace DB” Tu nous dis de décompresser et de changer le nom du répertoire. Ok jusqu’ici tout va bien, mais après j’ai eu un problème. A chaque fois que je lançais :

http://monsite.fr/Search-Replace-DB-master/azerty (le nouveau nom de mon répertoire j’avais le message : Page inexistante.

En fin de compte il suffit de rajouter à la fin /index.php/ et cela fonctionne.

Sinon comme d’habitude super tuto plein de bon sens et superbement bien expliqué.

Merci encore.

Dominique

très interessant article.

une question par rapport au certificat let’s encrypt.

je suis sur un serveur en Espagne, ils veulent me vendre et installer un certificat Thawte 123, payant bien sûr.

En leur disant que je voulais en mettre un gratuit comme let’s encrypt, ils m’ont habiliter une option sur mon cpanel pour pouvoir un certificat via archive.

Donc si j’ai bien comppris la page de let’s encrypt en anglais, c’est la moins bonne des options car je devrai refaire le certificat plusieurs fois/an

c’est ça?

Bonjour fred, c’est assez étrange… Je ne passe que par let’s encrypt et tout va bien. Quel est votre hébergeur?

C’est Hostalia (Acens).

Ils me permettent de charger le certificat depuis mon disque dur (de fait ils ont entretemps habilité le serveur), mais c’est pas la meilleure solution?, mais à defaut d’une autre…?

Salut Alex,

Ce petit message pour te dire merci pour tous tes conseils. Je te suis depuis un moment déjà et je n’ai jamais eu à me plaindre de tes tutos, tous super intéressants.

J’ai passé mon site https://www.grainedeweb.com/ en https sans souci grâce à toi donc un grand merci 🙂

A+

Bravo à toi Manu

Bonjour,

c’est mon premier commentaire sur un site. cela fait environ 10 ans que je m’y consacre professionnellement …

Merci à vous pour ce tuto et les autres…

Cordialement

Gros +1, merci beaucoup ! Ca nous a permis de faire les choses de manière safe 🙂

Bonjour,

ce code, est-il mieux pour la redirection ?

RewriteEngine OnRewriteCond %{HTTP_HOST} !^www\.

RewriteRule ^(.*)$ https://www.%{HTTP_HOST}/$1 [R=301,L]

si le code n’apparaît, il est sur cette page

https://really-simple-ssl.com/knowledge-base/redirect-non-www-to-www-domains-in-htaccess/

merci

Merci Alexandre,

Malheureusement en suivant ton tuto et celui d’autres site, j’avais à chaque fois des message d’erreurs en modifiant le fichier .htaccess.

Par contre pour ceux que ça intéresse, le plugin Really Simple SSL m’a permis de tout passer en https en 2-3 clics et il fait très bien le job !

Bonjour Loïc, nous parlons également des services comme Let’s Encrypt qui font très bien le job

Bonjour. Nickel ce tuto.

J’ai tout mis en oeuvre pour effectuer la migration. J’ai maintenant le cadenas vert et du https partout. Mais gros problème je n’ai plus accès au backoffice !!! Page blanche.

Je vais tout restaurer à l’état “http”. Mais j’avoue ne pas comprendre la raison de ce bug. Si quelqu’un a une idée je suis preneur. Il faut que j’y arrive grrrrr

C’est étrange en effet, c’est toujours le cas?

Bonjour Nicolas,

Non ce n’est plus le cas, car j’ai restauré la sauvegarde de mon site , effectuée avant la migration vers du https.

Bonjour,

Déjà, merci beaucoup ! Grâce à la marmite, j’ai crée mon tout premier petit blog pour mon voyage =) – et je pars de trèèèèèèèès loin !

Je voulais avant de commencer le sécuriser tout de suite pour que ce soit plus simple. Je m’applique donc à suivre le tuto…mais premier petit bug : impossible d’accéder à un fichier .htaccess

Une piste du pourquoi ?

ps : je suis sur o2switch

Merci pour tout =)

Si vous êtes sur O2 switch, utilisez let’s encrypt 😉

Très bon tuto…Par contre, je suis bien chez O2 switch et quelle galère…! Mon site ne marche plus qu’en https et les redirections www et http restent bloquées sur le message suivant :

Found

The document has moved here.

Additionally, a 302 Found error was encountered while trying to use an ErrorDocument to handle the request.